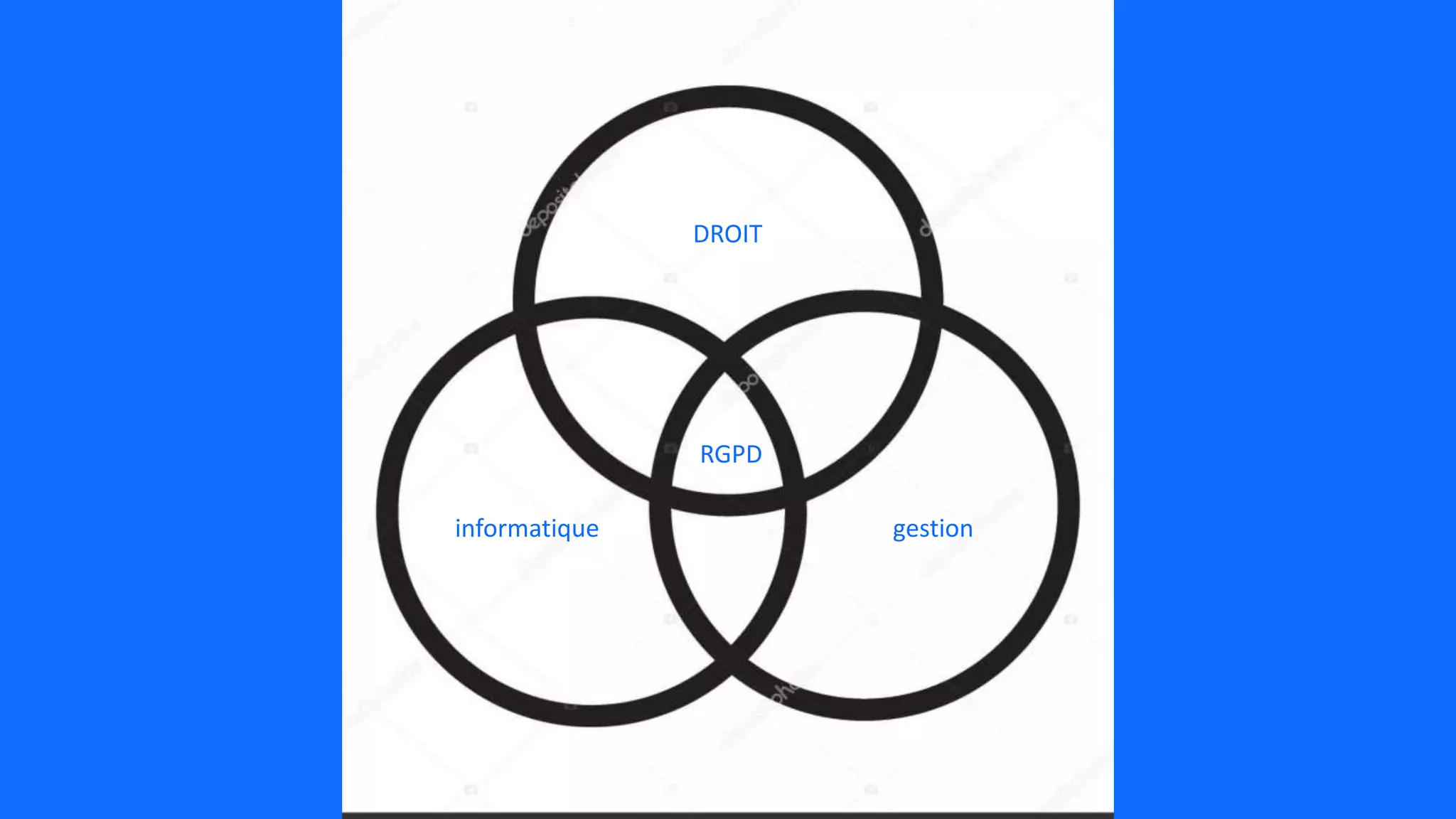

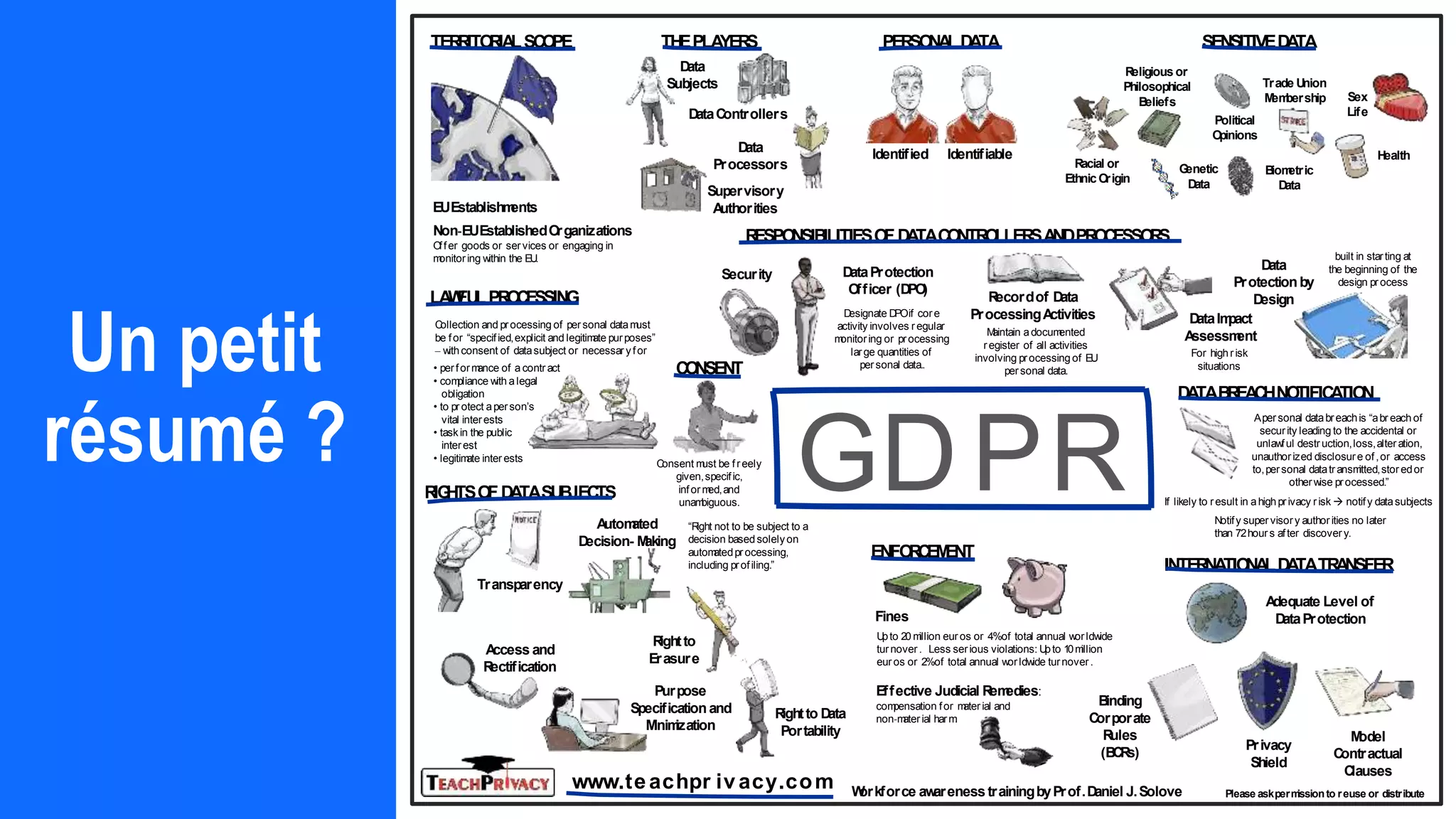

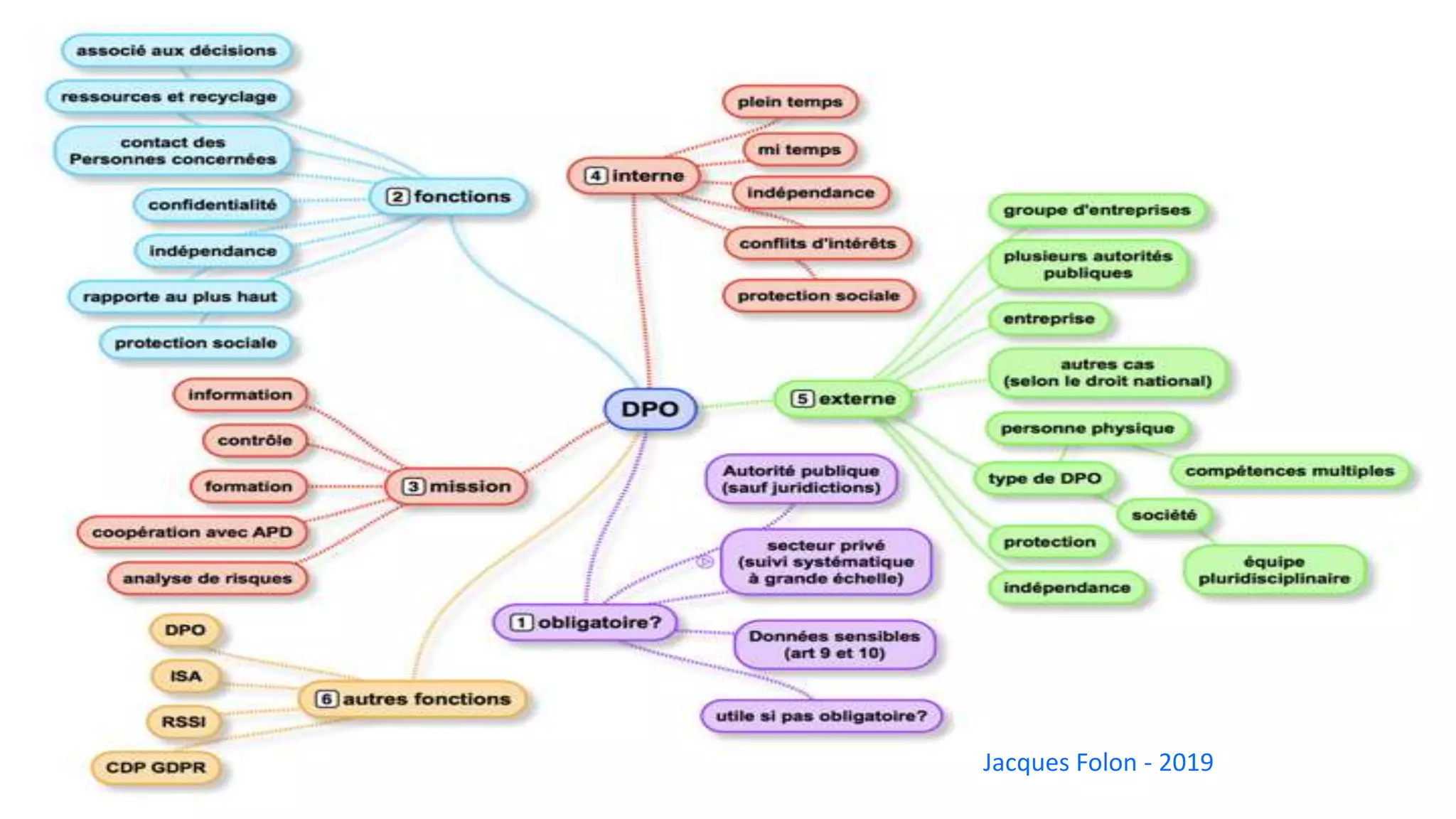

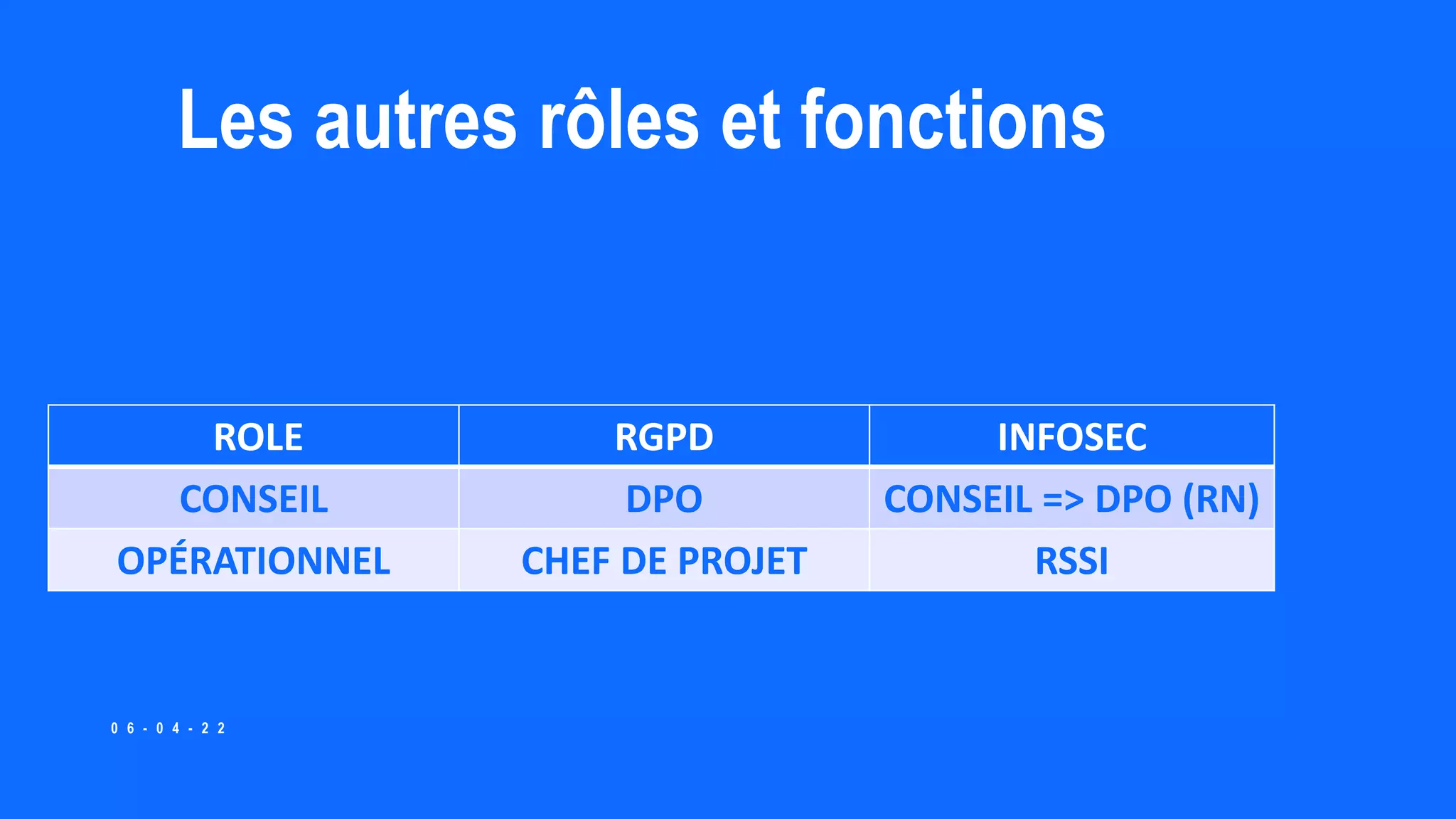

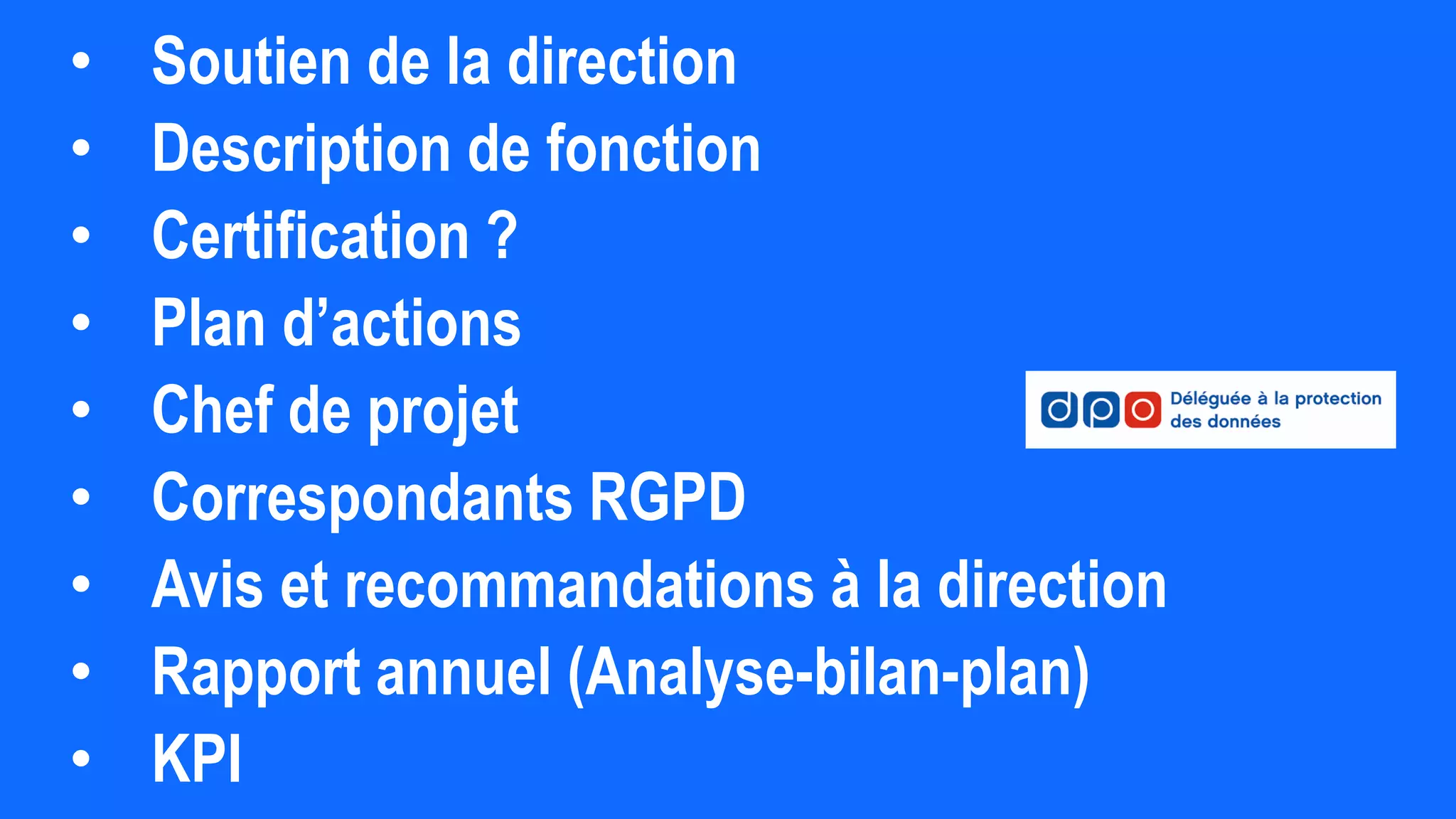

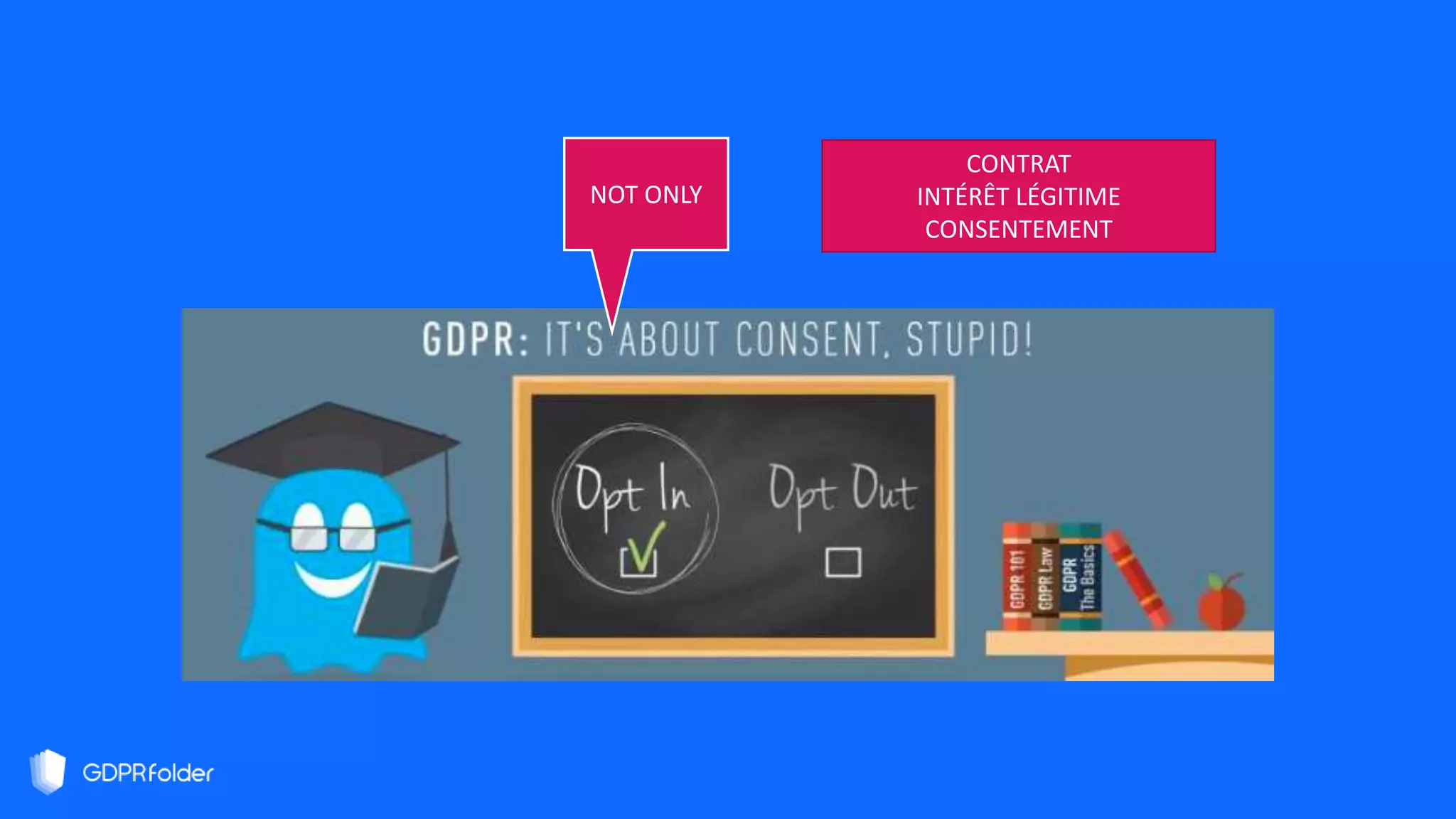

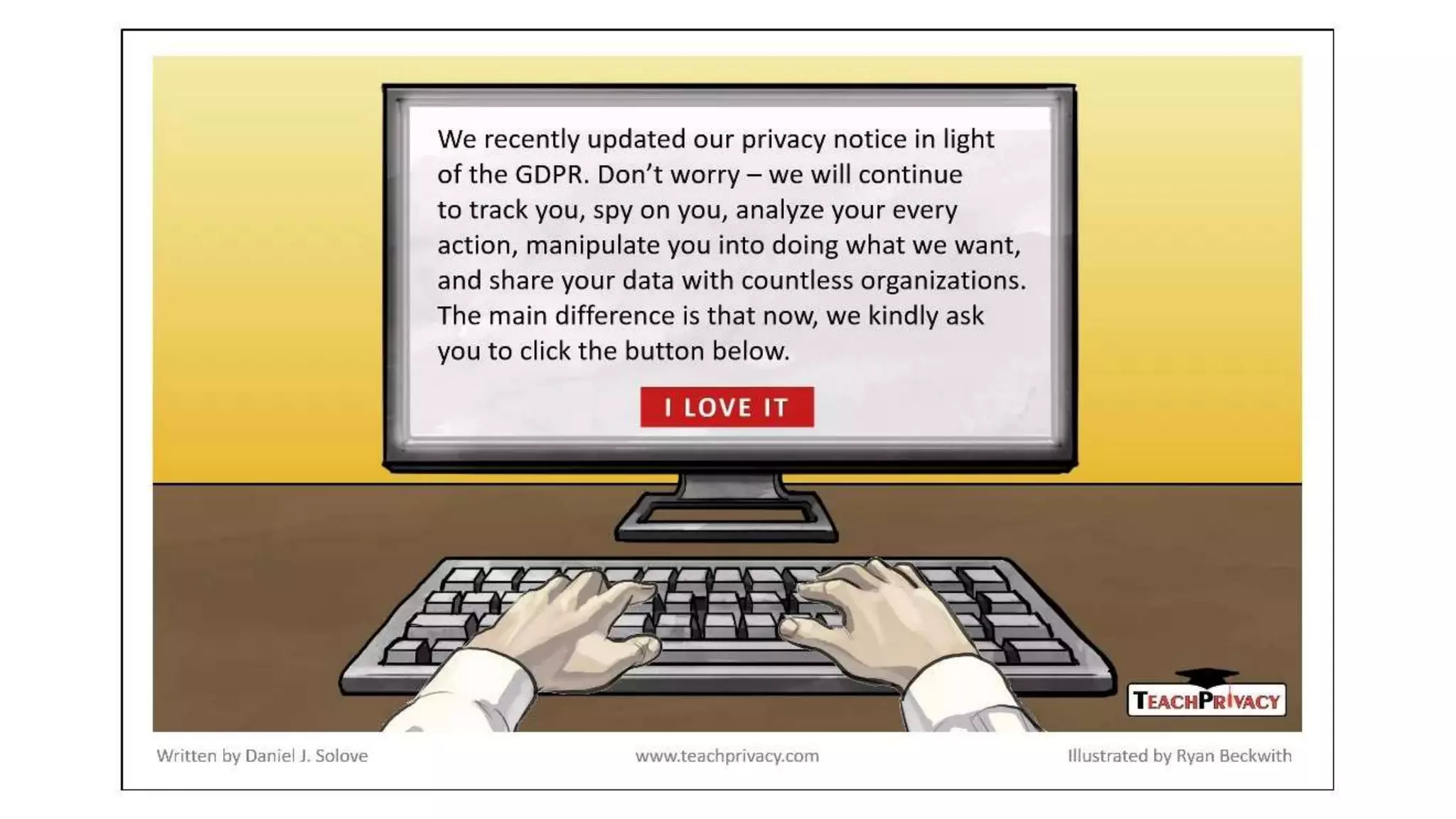

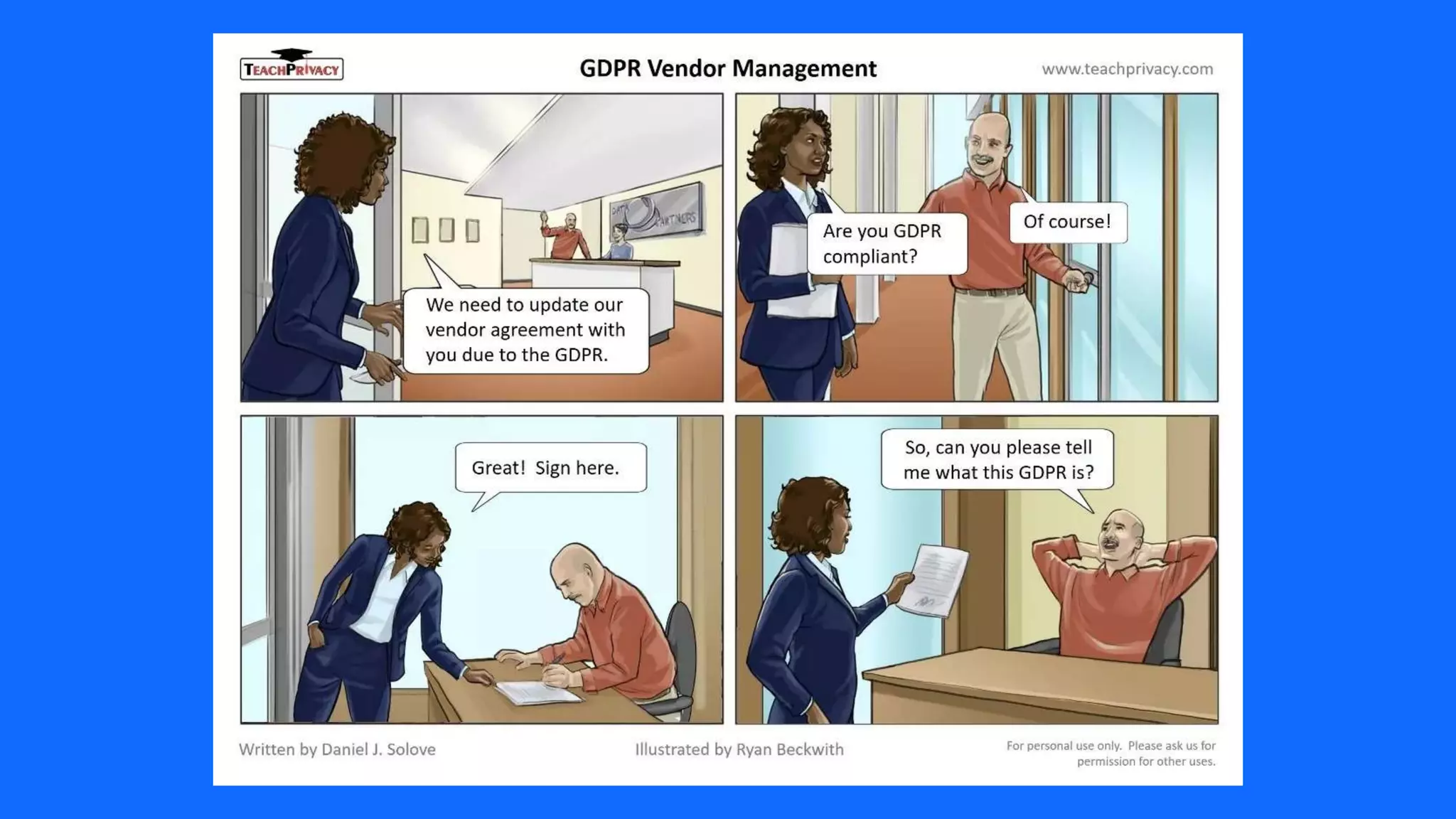

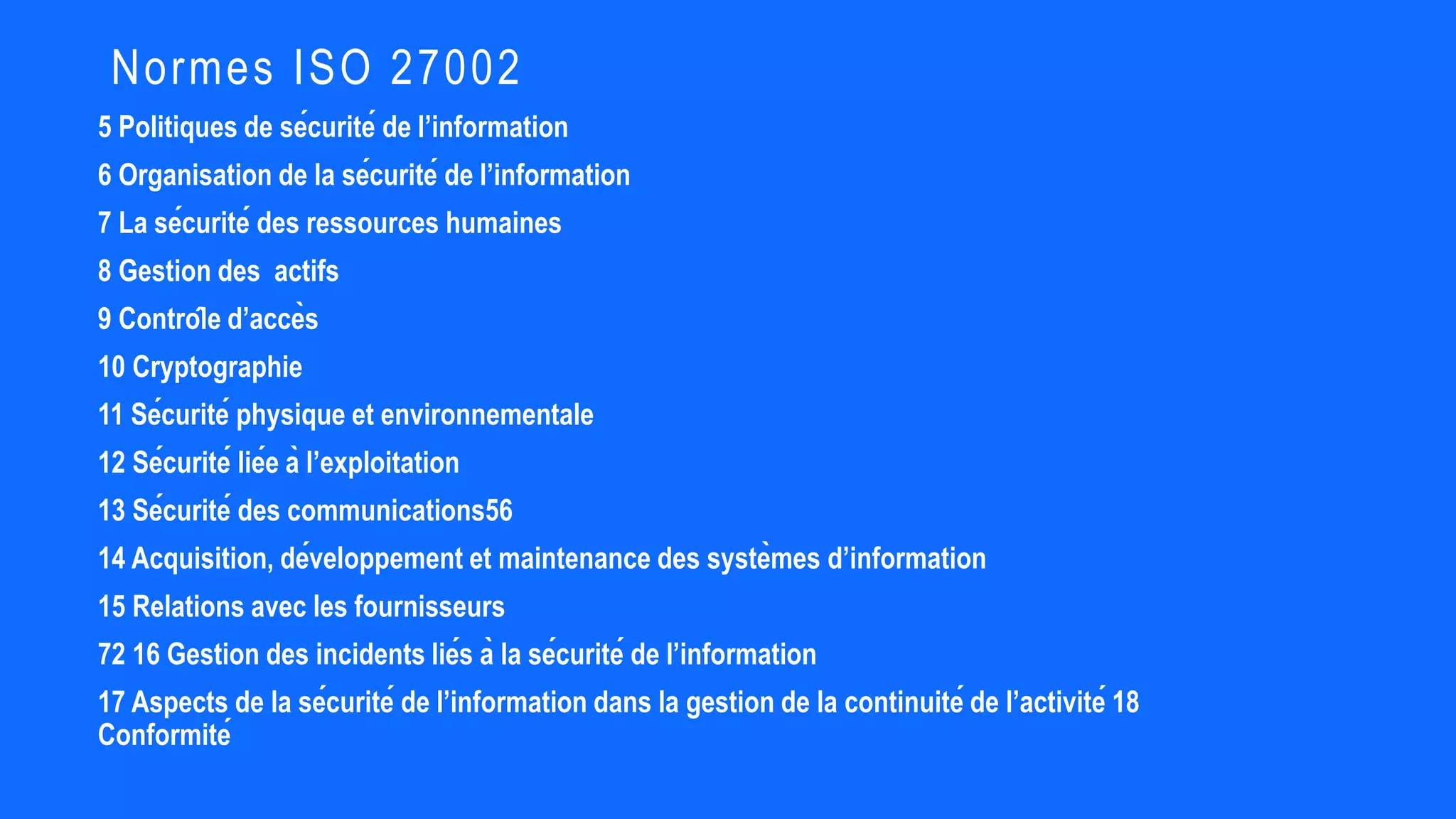

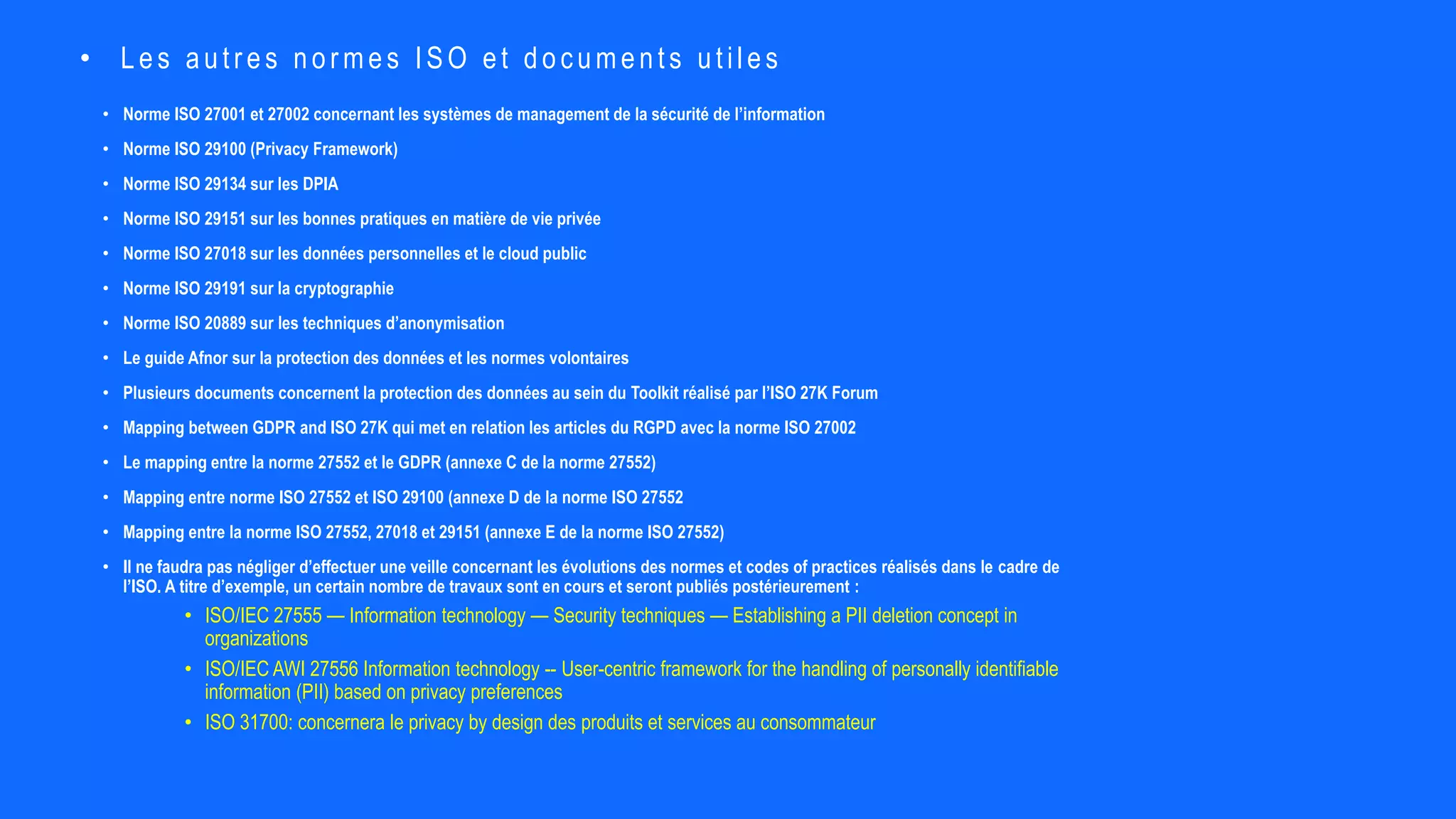

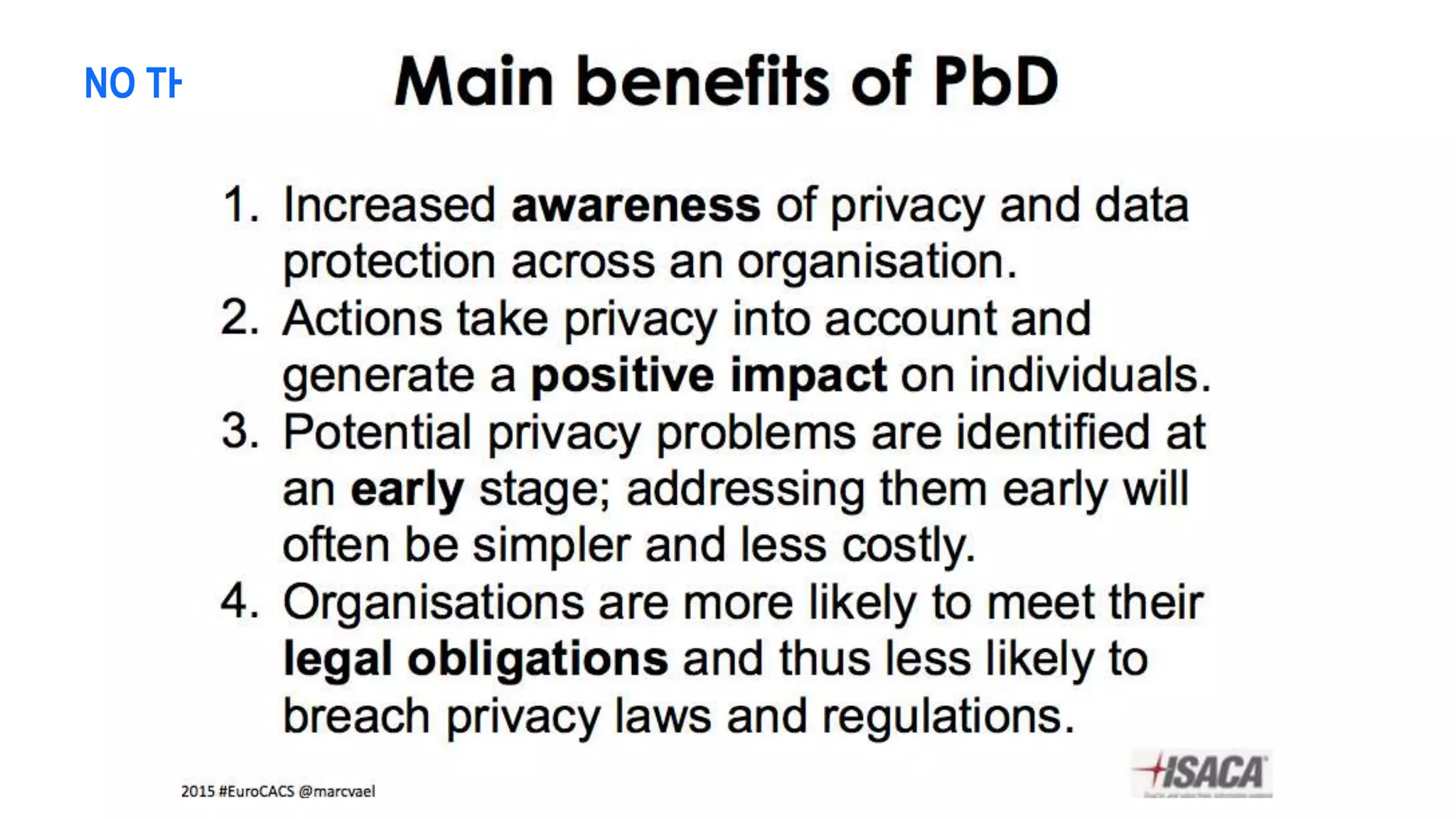

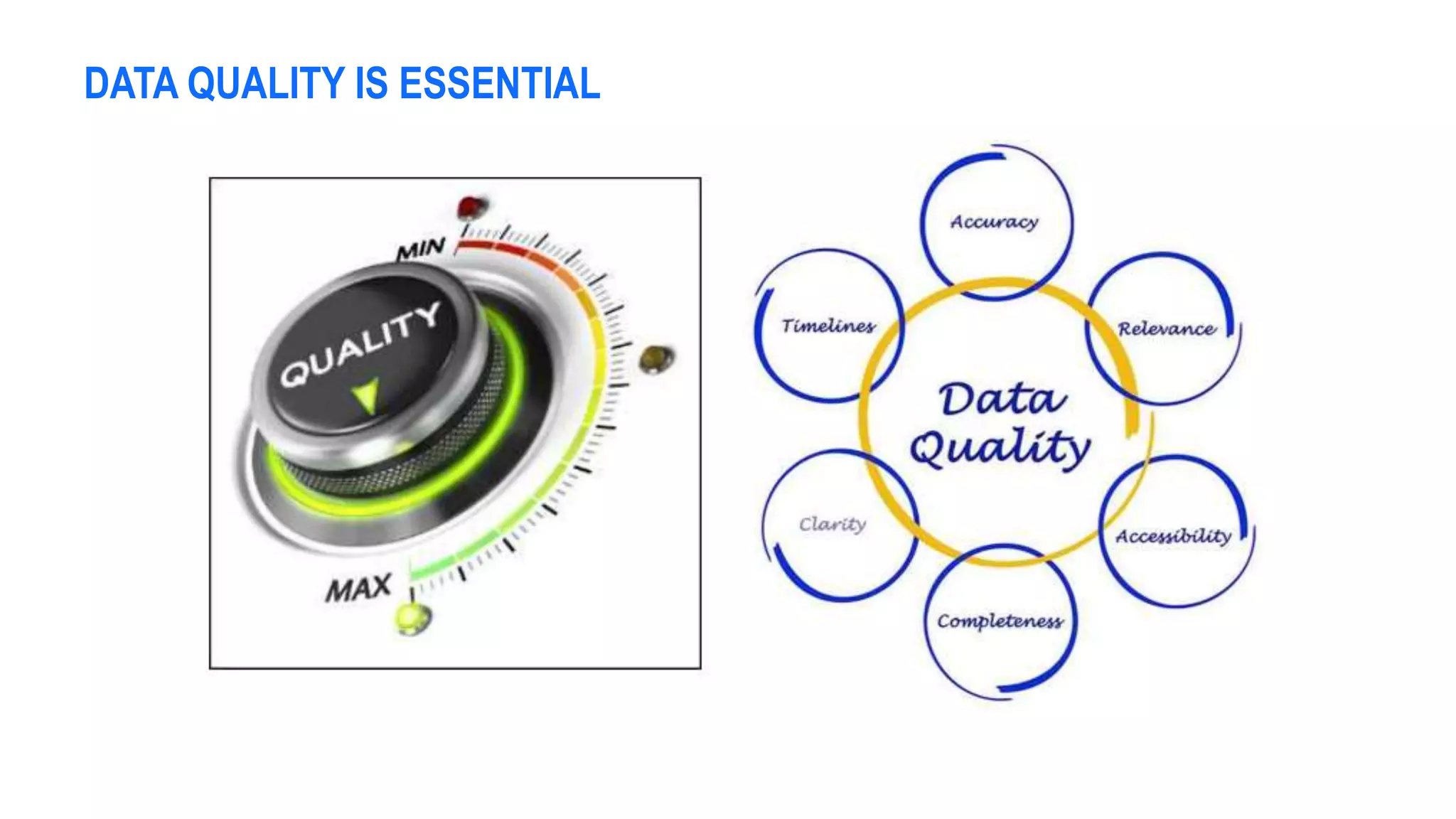

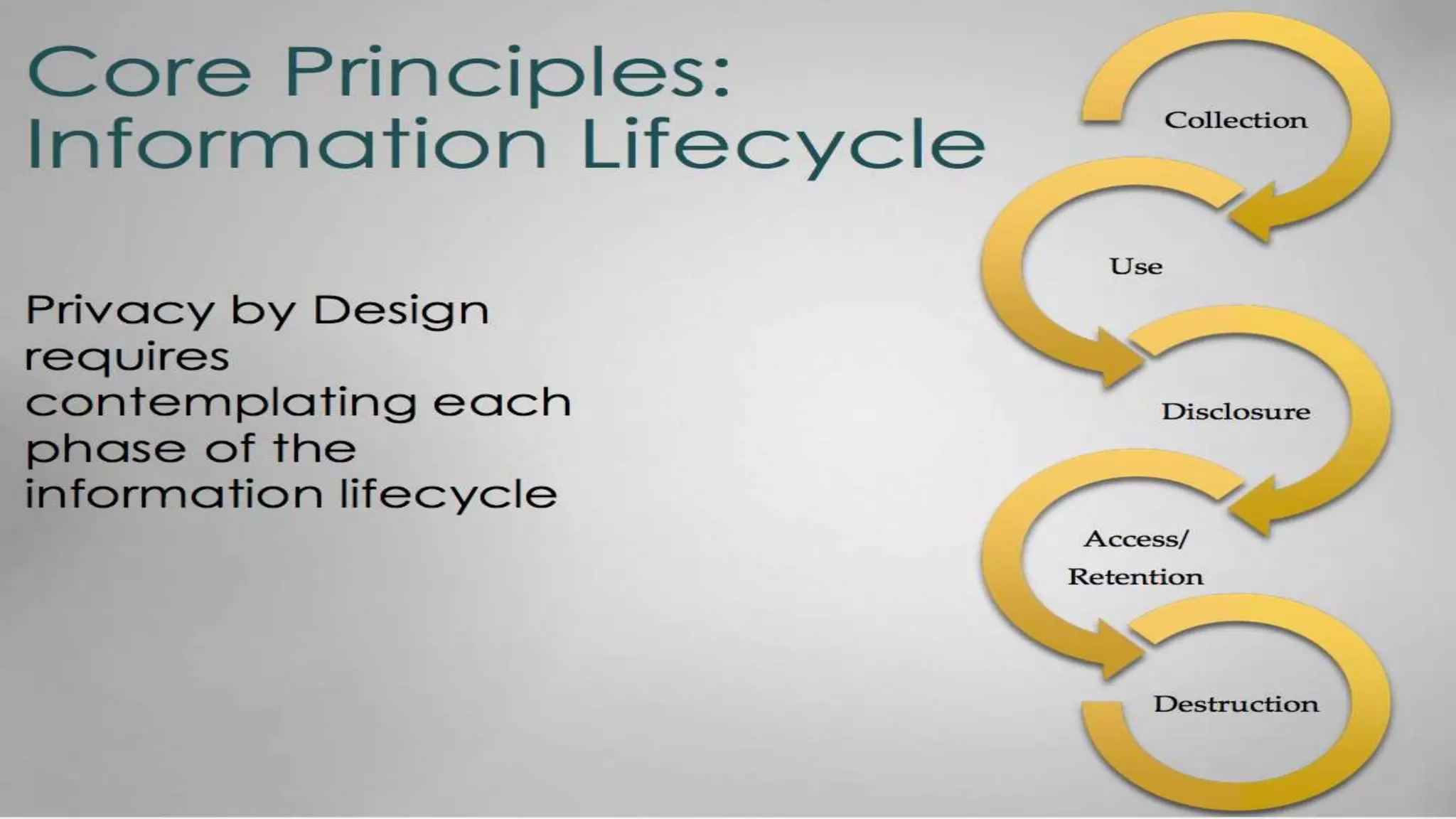

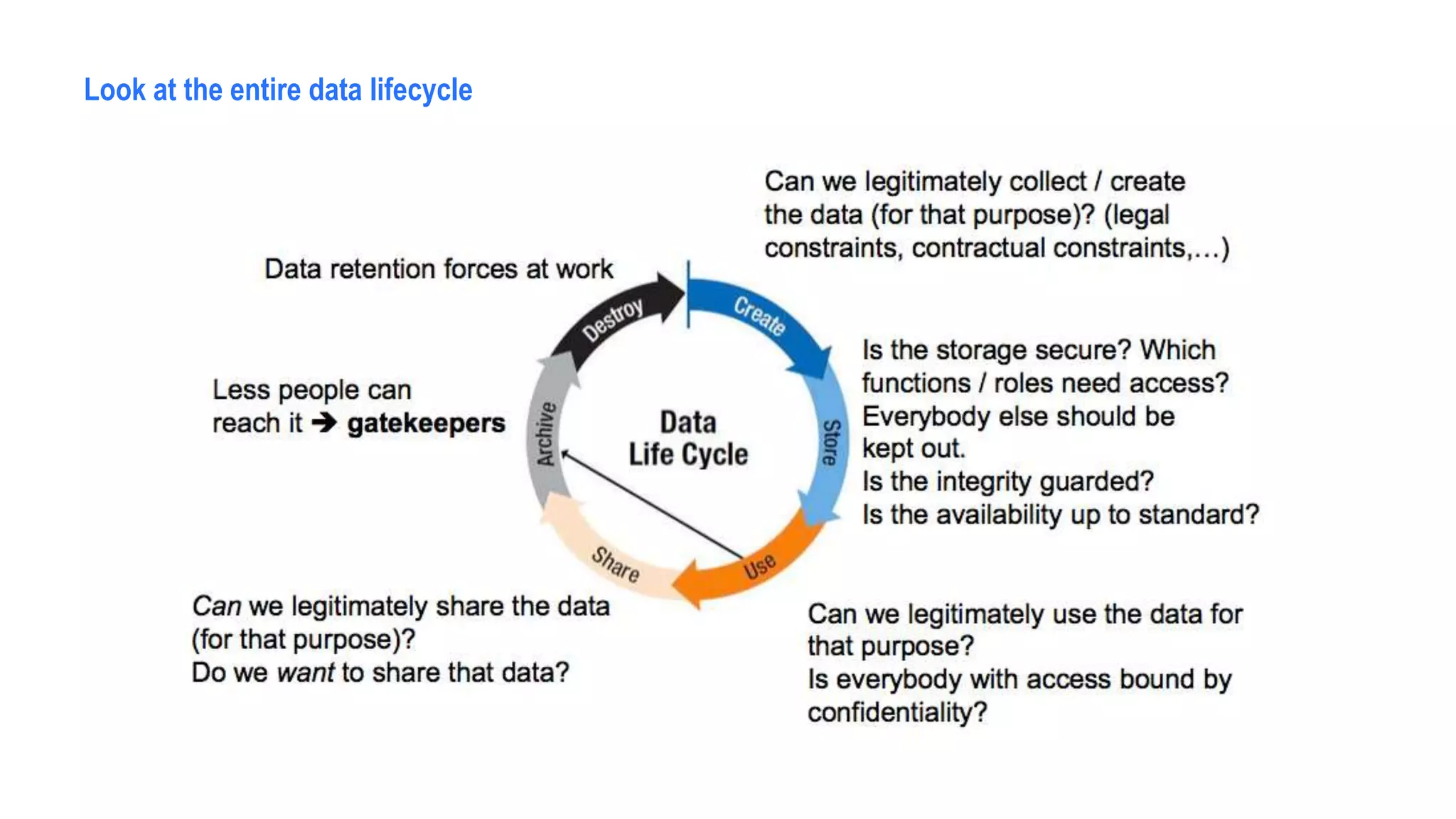

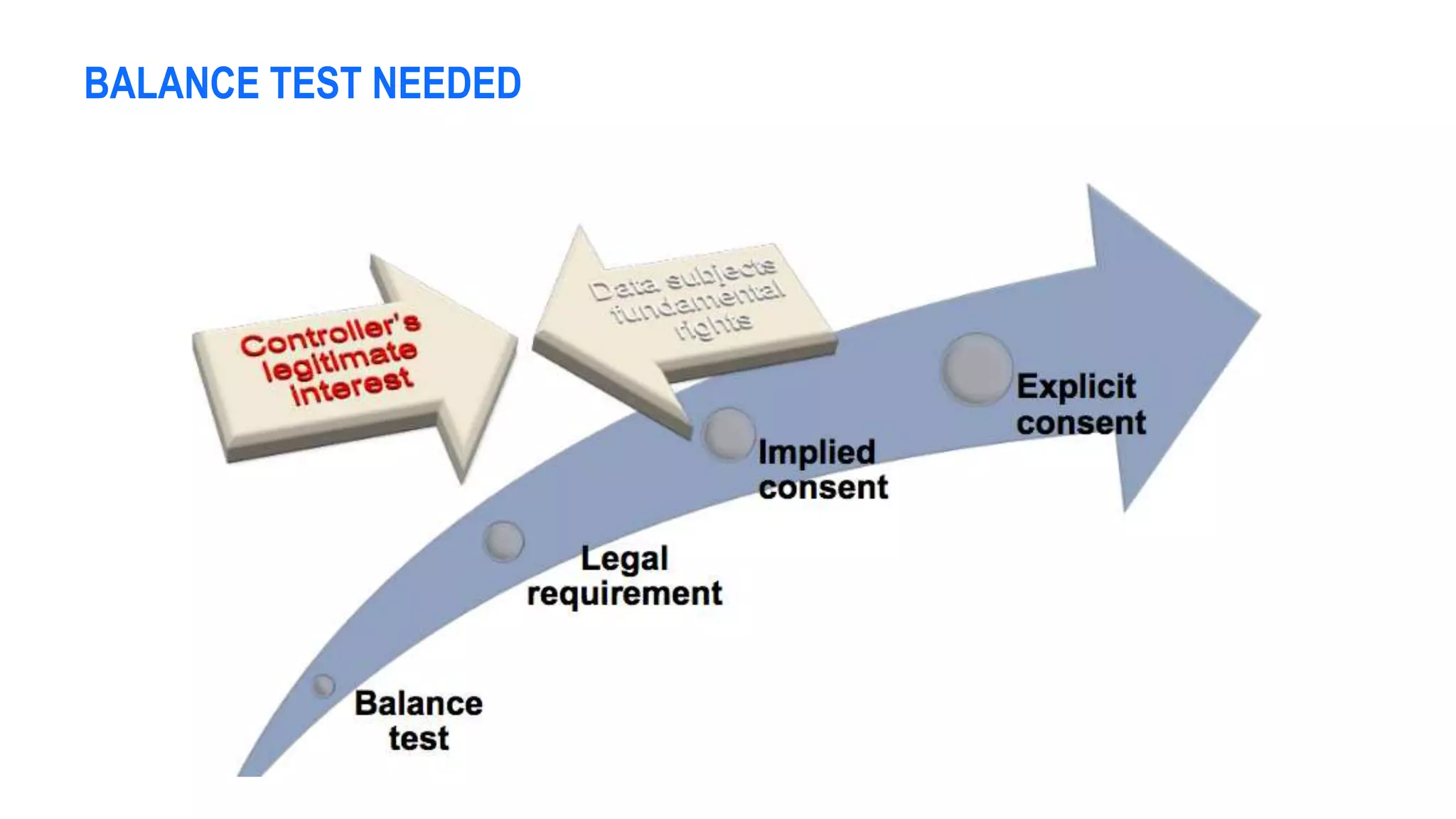

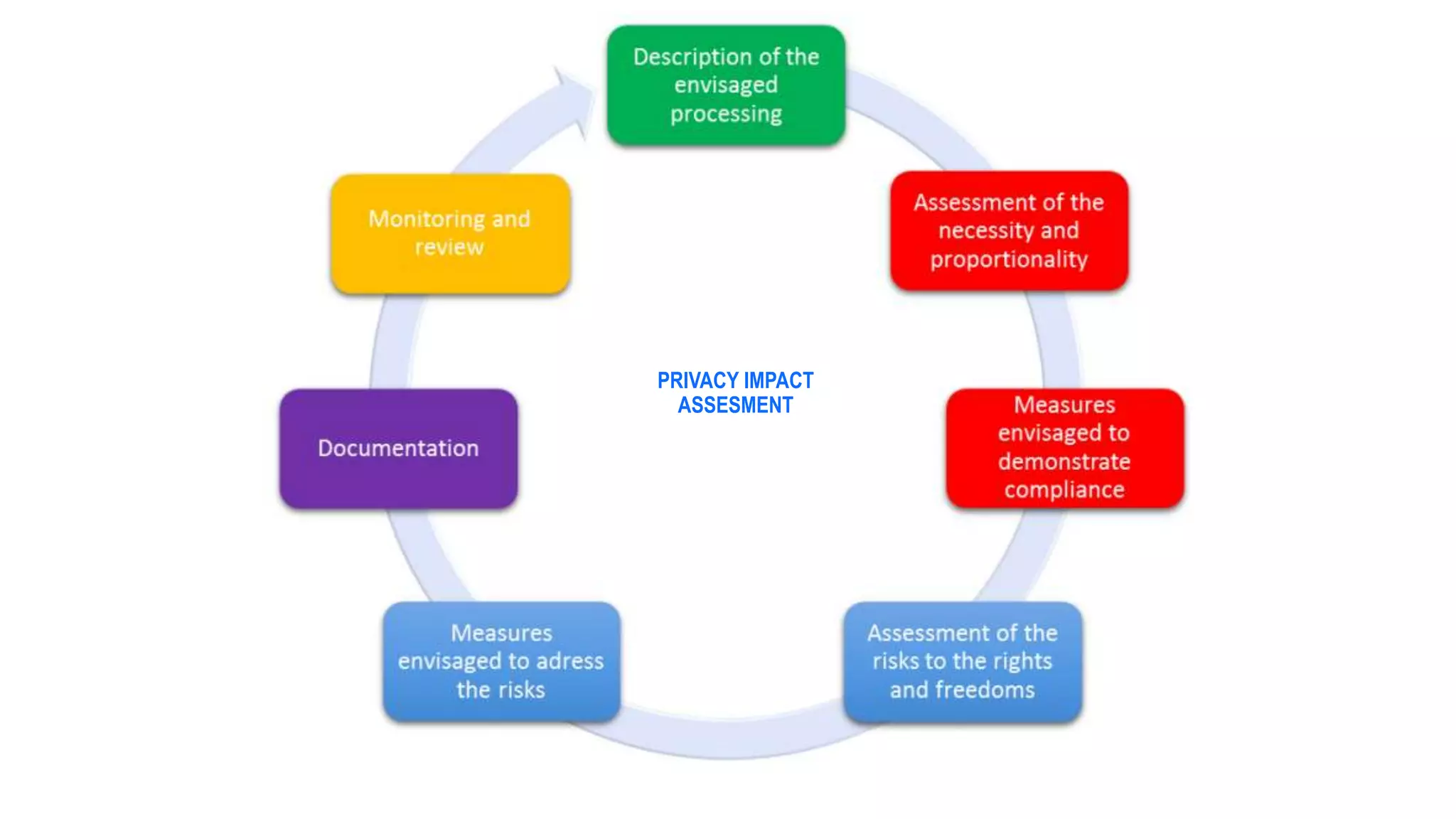

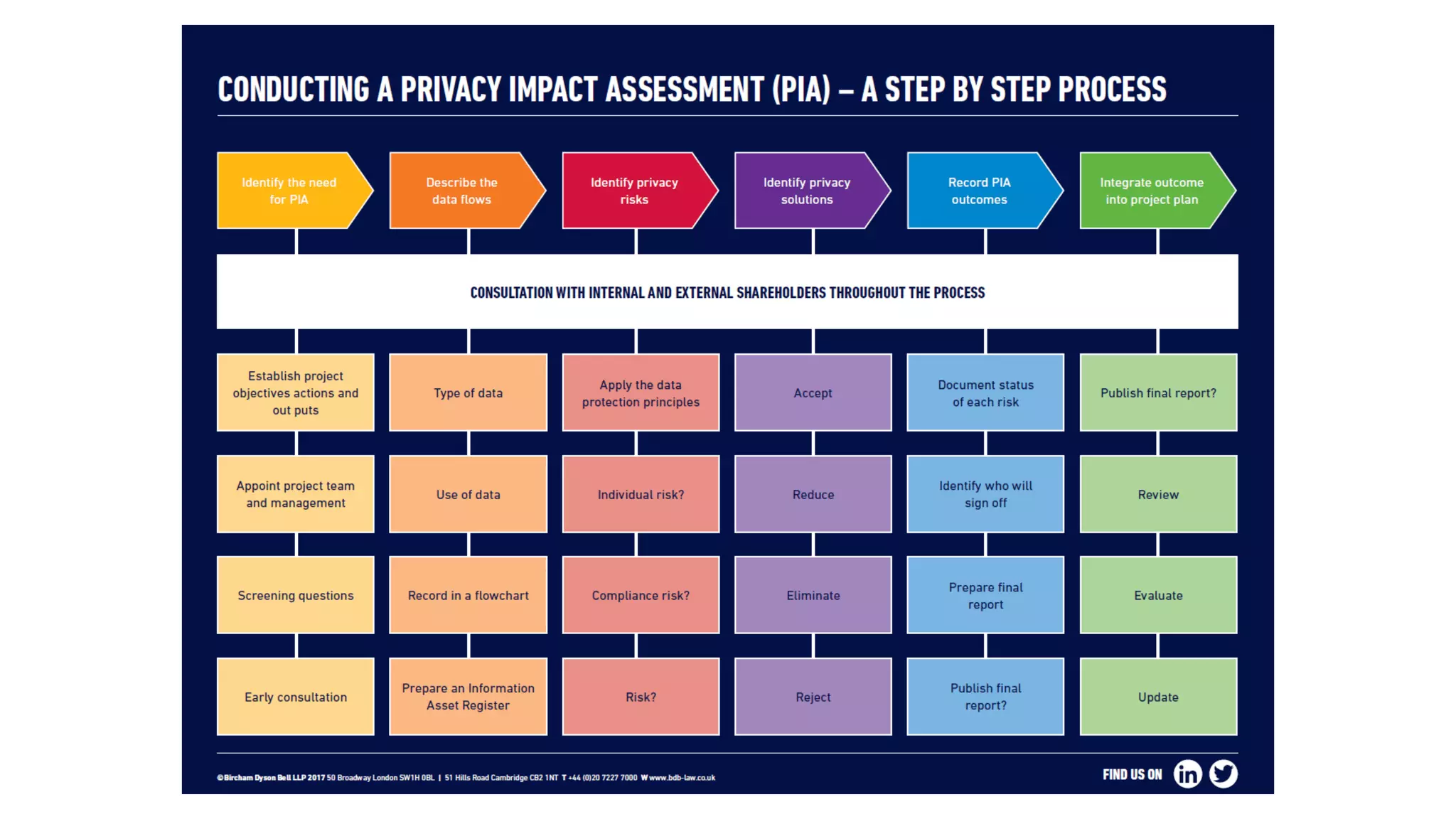

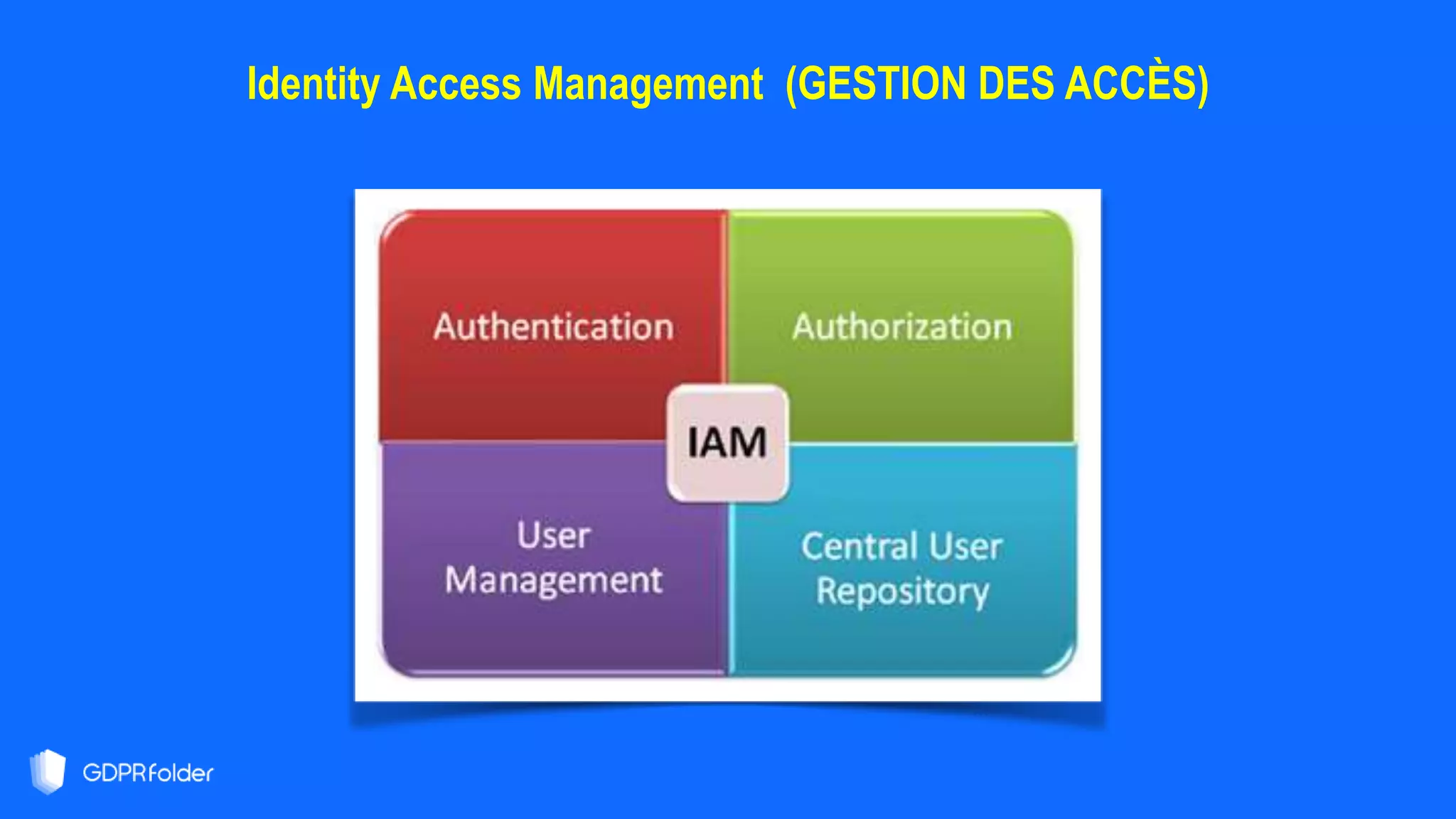

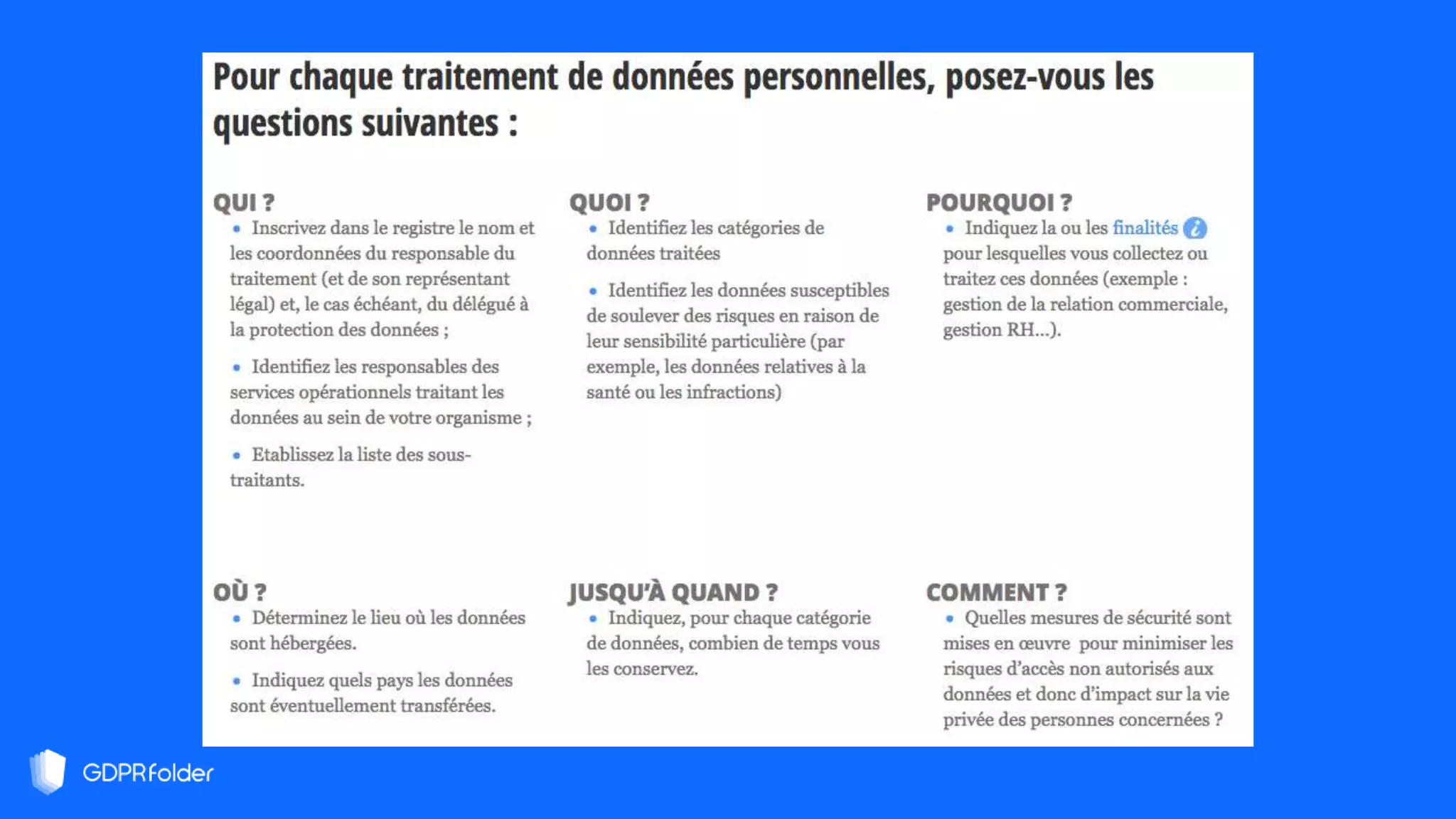

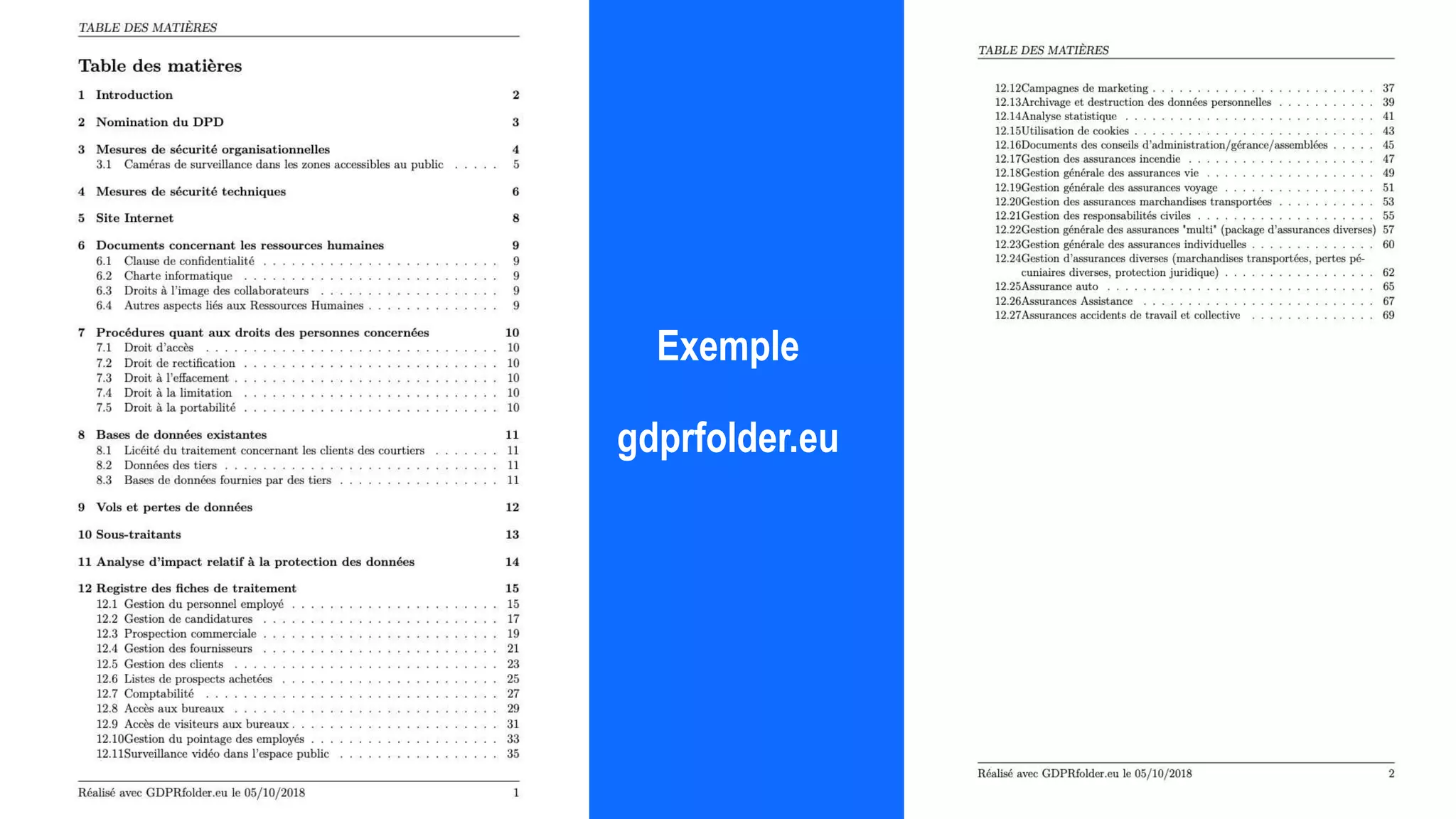

Le document présente des informations détaillées sur les exigences du RGPD, incluant la gestion des données personnelles et les rôles des différents acteurs tels que le DPO. Il aborde les droits des personnes, les mesures de sécurité, et souligne l'importance de la transparence et de la documentation dans le processus de conformité. Enfin, il met en avant la nécessité d'une approche intégrée de la sécurité de l'information et de la protection des données dès la conception des systèmes.