Classmethod aws-study-vpc-20160114 | PDF

Recommended

PDF

PPTX

AWS NAT Gateway Test(Japanese)

PDF

PDF

AWS Black Belt Techシリーズ Amazon VPC

PPTX

PDF

AWS Black Belt Techシリーズ 2015 Amazon Elastic Block Store (EBS)

PDF

初心者向けWebinar AWS上でのネットワーク構築

PDF

AWS Black Belt Online Seminar Amazon EC2

PDF

初心者向けWebinar スケーラブルWebアプリケーションの構築

PDF

Amazon Virtual Private Cloud (VPC) by Default

PDF

[AWS初心者向けWebinar] 利用者が実施するAWS上でのセキュリティ対策

PDF

AWS Black Belt Techシリーズ Amazon VPC

PDF

初心者向けWebinar AWSで開発環境を構築しよう

PDF

AWS 初心者向けWebinar 利用者が実施するAWS上でのセキュリティ対策

PPTX

Migration to aws as of 20170920

PDF

PDF

AWS Black Belt Tech シリーズ 2015 - AWS WAF

PDF

AWS Blackbelt 2015シリーズ RDS

PDF

20120625 aws meister-reloaded-sg-vmie-public

PDF

AWS Black Belt Tech シリーズ 2016 - Amazon CloudFront

PDF

PDF

オンプレとAWSをつなぐVPNとルーティング

PDF

AWS Black Belt Online Seminar 2017 AWS体験ハンズオン~Amazon S3 バックアップ~

PDF

AWS初心者向けWebinar AWSクラウドでのWindowsの実行

PDF

AWS Black Belt Online Seminar Antipattern

PDF

[AWSマイスターシリーズ] AWS Client Side SDK -Android,iOS & JavaScript-

PPTX

PDF

AWS 初心者向けWebinar 基本から理解する、AWS運用監視

PDF

PDF

More Related Content

PDF

PPTX

AWS NAT Gateway Test(Japanese)

PDF

PDF

AWS Black Belt Techシリーズ Amazon VPC

PPTX

PDF

AWS Black Belt Techシリーズ 2015 Amazon Elastic Block Store (EBS)

PDF

初心者向けWebinar AWS上でのネットワーク構築

PDF

AWS Black Belt Online Seminar Amazon EC2

What's hot

PDF

初心者向けWebinar スケーラブルWebアプリケーションの構築

PDF

Amazon Virtual Private Cloud (VPC) by Default

PDF

[AWS初心者向けWebinar] 利用者が実施するAWS上でのセキュリティ対策

PDF

AWS Black Belt Techシリーズ Amazon VPC

PDF

初心者向けWebinar AWSで開発環境を構築しよう

PDF

AWS 初心者向けWebinar 利用者が実施するAWS上でのセキュリティ対策

PPTX

Migration to aws as of 20170920

PDF

PDF

AWS Black Belt Tech シリーズ 2015 - AWS WAF

PDF

AWS Blackbelt 2015シリーズ RDS

PDF

20120625 aws meister-reloaded-sg-vmie-public

PDF

AWS Black Belt Tech シリーズ 2016 - Amazon CloudFront

PDF

PDF

オンプレとAWSをつなぐVPNとルーティング

PDF

AWS Black Belt Online Seminar 2017 AWS体験ハンズオン~Amazon S3 バックアップ~

PDF

AWS初心者向けWebinar AWSクラウドでのWindowsの実行

PDF

AWS Black Belt Online Seminar Antipattern

PDF

[AWSマイスターシリーズ] AWS Client Side SDK -Android,iOS & JavaScript-

PPTX

PDF

AWS 初心者向けWebinar 基本から理解する、AWS運用監視

Viewers also liked

PDF

PDF

PDF

Classmethod awsstudy ec2rds20160114

PDF

PPTX

PDF

Similar to Classmethod aws-study-vpc-20160114

PPTX

PPTX

PDF

AWS Black Belt Online Seminar 2016 Amazon VPC

PDF

20190313 AWS Black Belt Online Seminar Amazon VPC Basic

PDF

AWS初心者向けWebinar AWSにおけるセキュリティとコンプライアンス

PDF

PPTX

AWS EC2+AMI 網元でWordPressサイトを�構築しよう

PPTX

PDF

PDF

[AWSマイスターシリーズ] Amazon Virtual Private Cloud (VPC)

PDF

20140924イグレックcioセミナーpublic

PDF

Aws summits2014 エンタープライズ向けawscdpネットワーク編

PDF

AmazonVPCについて(JAWSUG女子会発表分)

PDF

PDF

PDF

PDF

20180710 AWS Black Belt Online Seminar AWS入門者向け: AWSで実現するウェブサイトホスティング

PDF

[CTO Night & Day 2019] 高可用性アーキテクチャについて考える #ctonight

PDF

20180717 AWS Black Belt Online Seminar AWS大阪ローカルリージョンの活用とAWSで実現するDisaster Rec...

PDF

Classmethod aws-study-vpc-20160114 1. 2. ⾃⼰紹介

• 梶 浩幸(かじ ひろゆき)

• Twitter ID:@cocacola917

• AWSコンサルティング部 札幌オフィス勤務

• 2014年8⽉JOIN

• ネットワーク屋出⾝

• 好きなAWSサービス

• VPC

2

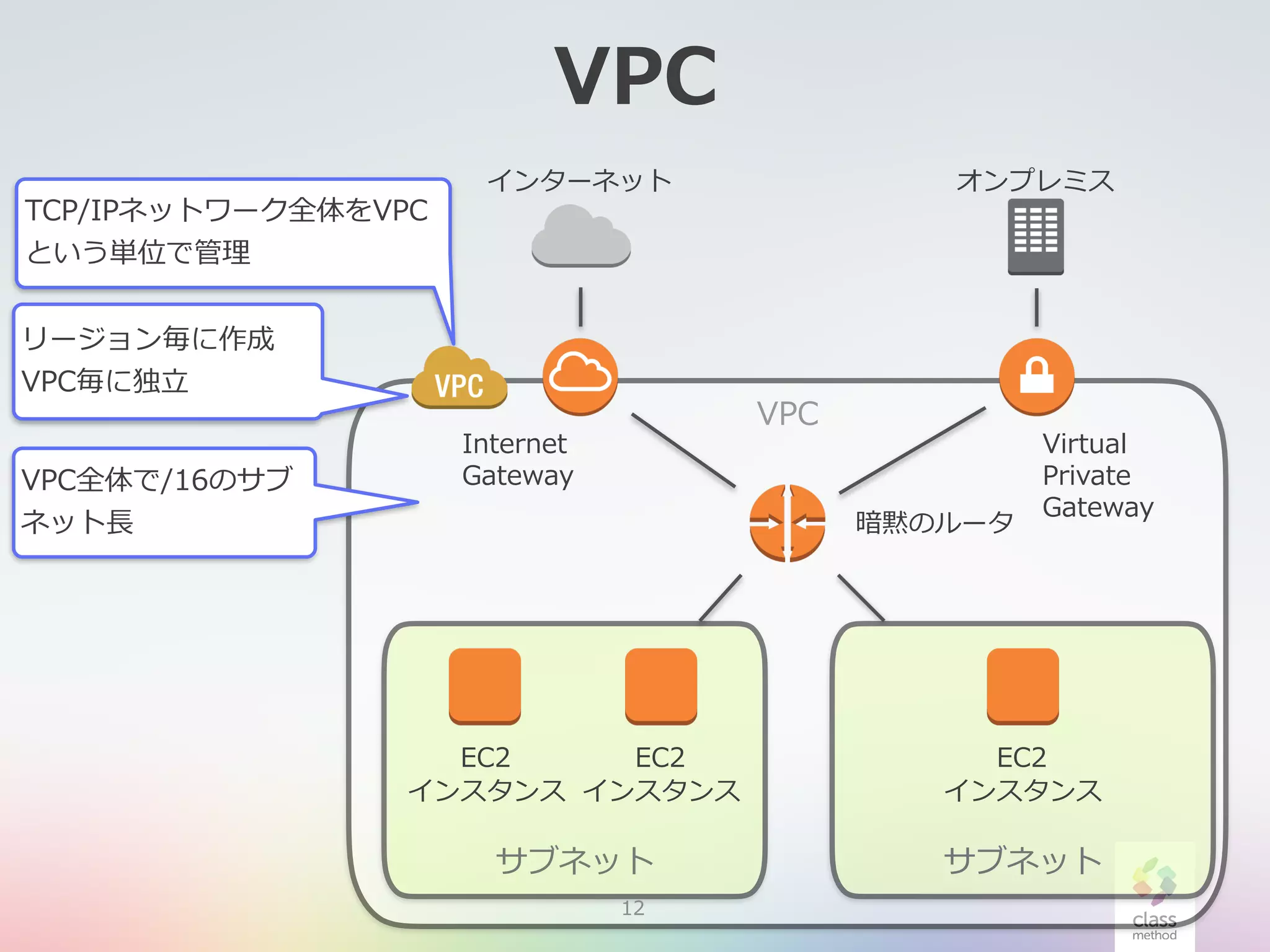

3. 4. 5. Amazon Virtual Private Cloud(VPC)

• オンプレミス環境に⾔うとネットワークイン

フラ

• 中⼩規模のLAN構成と変わらない

• 柔軟な構成

• インターネットアクセス可能なPublic Cloud

• オンプレミスからのトラフィックのみの

Private Cloud

5

6. 料⾦

• Amazon VPCは、Amazon EC2 の使⽤料以

外には、追加料⾦はかかりません。

• VPNを利⽤する場合は、1時間あたり、

$0.05/VPN接続(¥4,500円/⽉、1$=120

円)

• トラフィックはデータ転送量に応じてVPCか

ら⾒たアウトバンドに対して課⾦

6

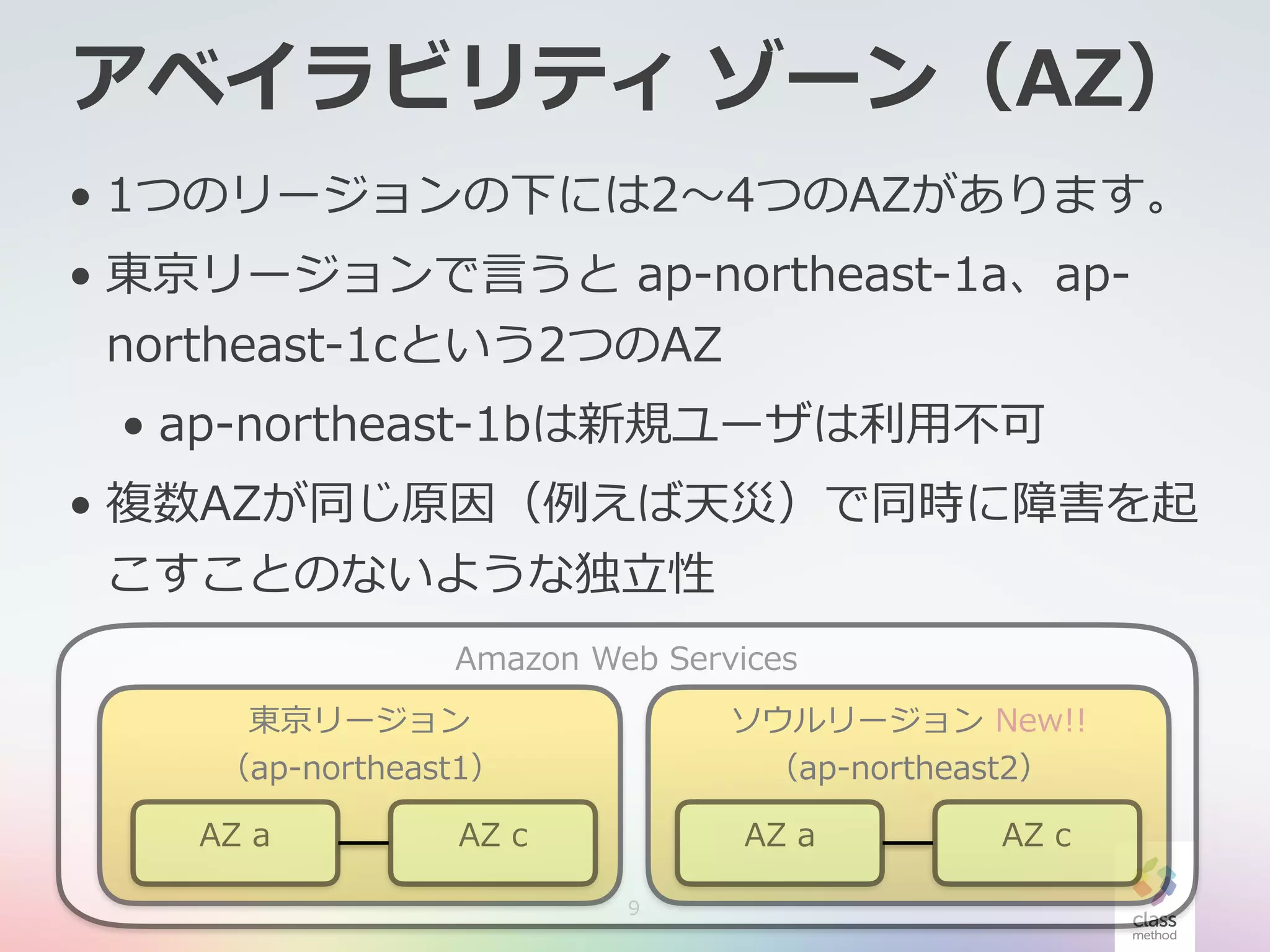

7. 8. 9. アベイラビリティ ゾーン(AZ)

• 1つのリージョンの下には2〜4つのAZがあります。

• 東京リージョンで⾔うと ap-northeast-1a、ap-

northeast-1cという2つのAZ

• ap-northeast-1bは新規ユーザは利⽤不可

• 複数AZが同じ原因(例えば天災)で同時に障害を起

こすことのないような独⽴性

9

Amazon Web Services

東京リージョン

(ap-northeast1)

ソウルリージョン New!!

(ap-northeast2)

AZ a AZ c AZ a AZ c

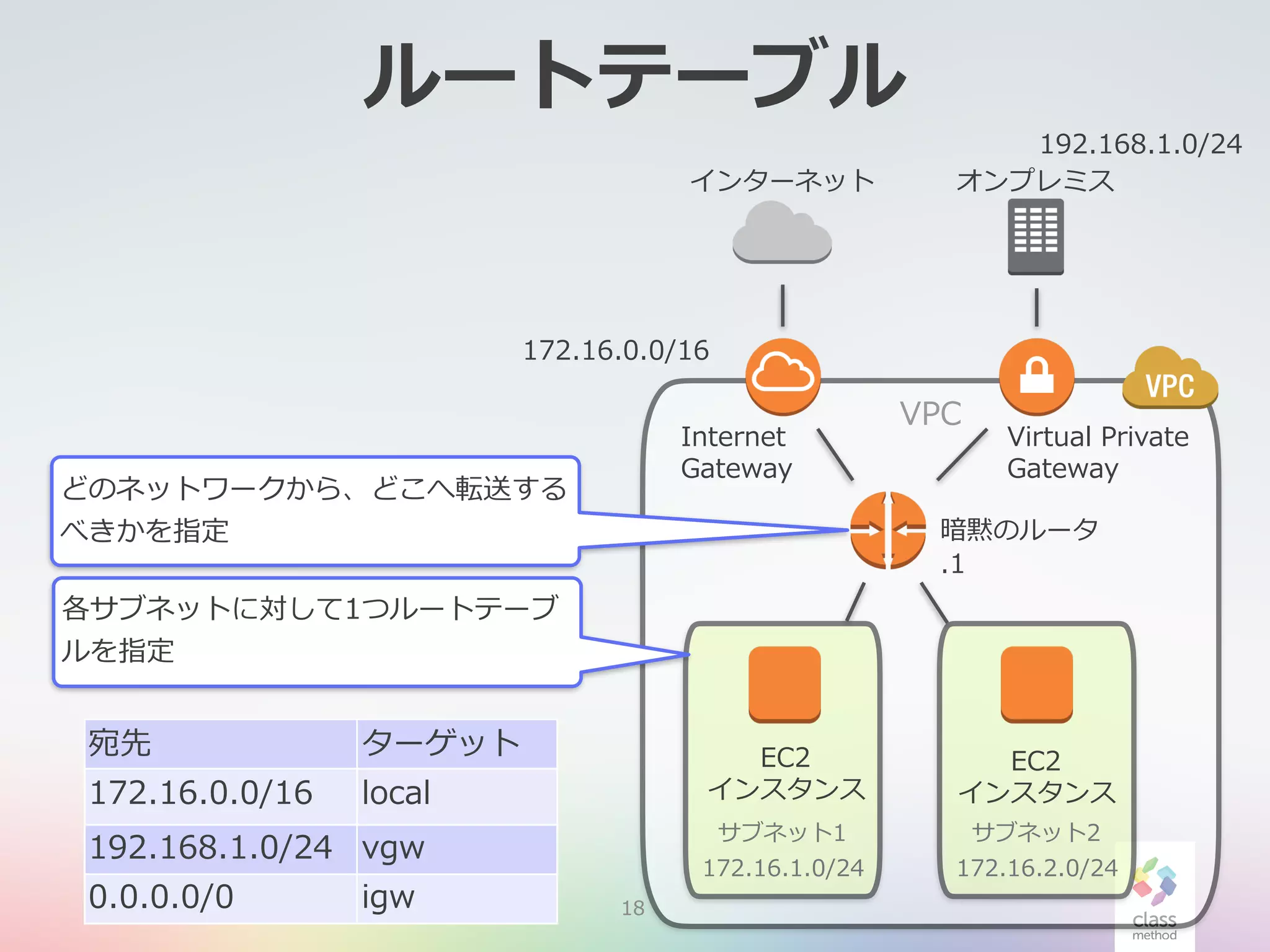

10. 11. 12. 13. 14. 15. 16. 17. 18. ルートテーブル

1818

宛先 ターゲット

172.16.0.0/16 local

192.168.1.0/24 vgw

0.0.0.0/0 igw

VPC

サブネット1

172.16.1.0/24

18

サブネット2

172.16.2.0/24

Internet

Gateway

Virtual Private

Gateway

インターネット オンプレミス

暗黙のルータ

.1

EC2

インスタンス

EC2

インスタンス

どのネットワークから、どこへ転送する

べきかを指定

18

各サブネットに対して1つルートテーブ

ルを指定

192.168.1.0/24

172.16.0.0/16

19. 20. 21. 22. まとめ

• リージョンとAZ

• VPC

• サブネット

• ルートテーブル

• IGWとVGW

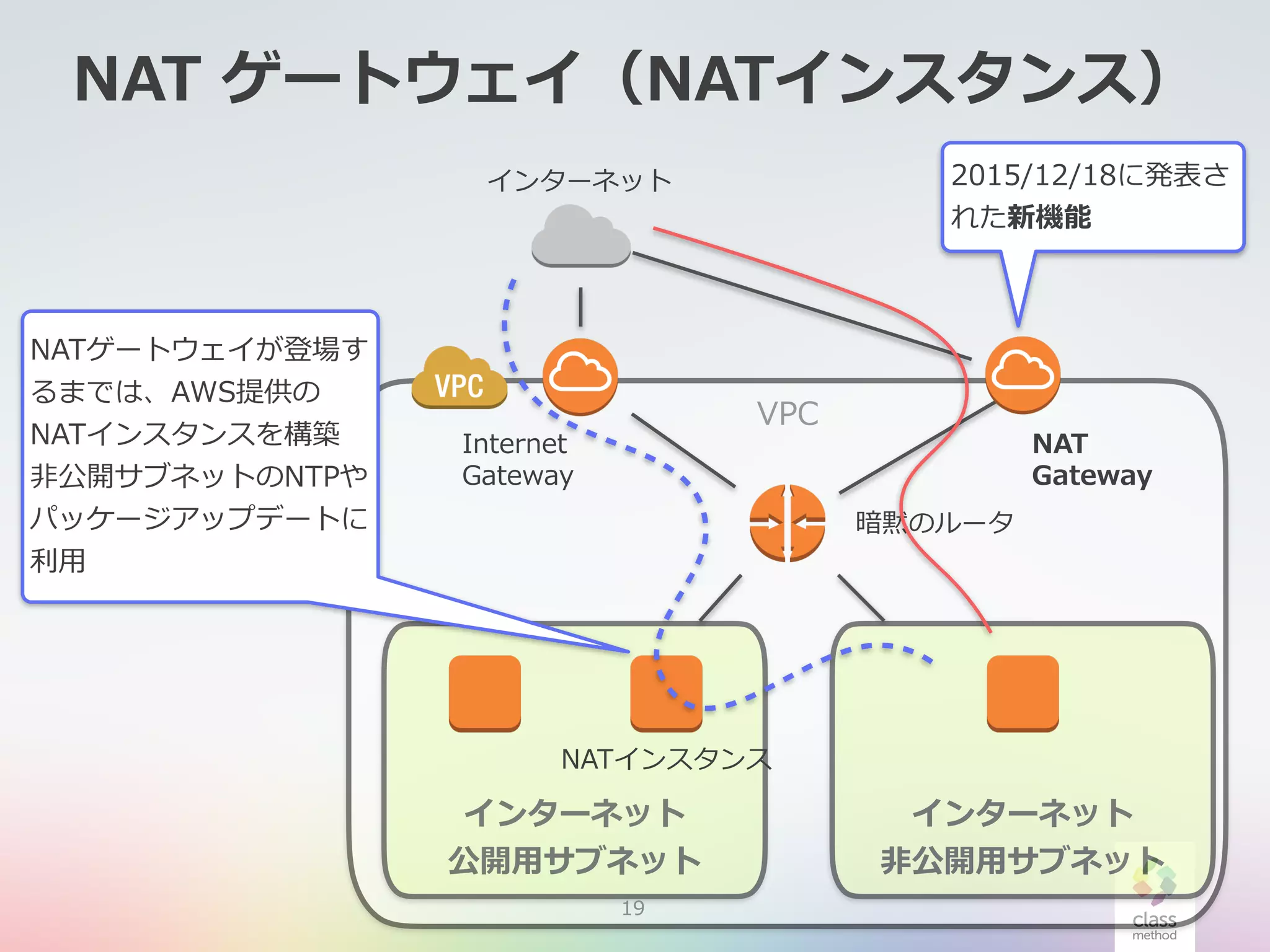

• NATゲートウェイ(NATインスタンス)

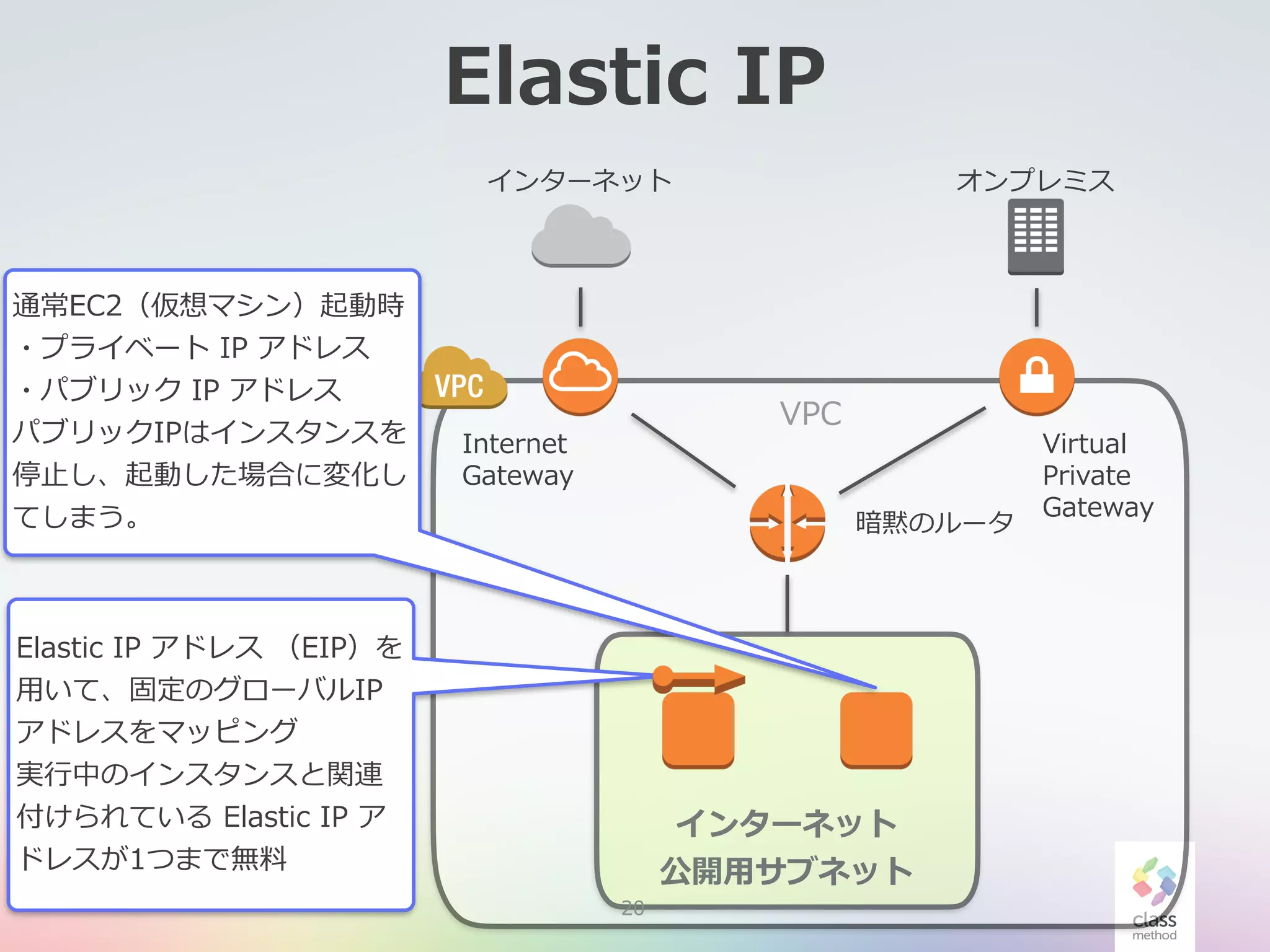

• Elastic IP

• NACLとSecurity Group

22

詳細については・・・・

AWS Black Belt Tech Webinar「Amazon VPC」

http://aws.typepad.com/sajp/2015/04/aws-black-belt-vpc.html

23. 24. 25. 26. 27. 28. 29. 30. 31. 32. 33. 34. 35.

•サービスによりグローバルに属するもの、リージョン

に属するものが異なります。](https://image.slidesharecdn.com/classmethod-aws-study-vpc-20160114-160114083749/75/Classmethod-aws-study-vpc-20160114-8-2048.jpg)