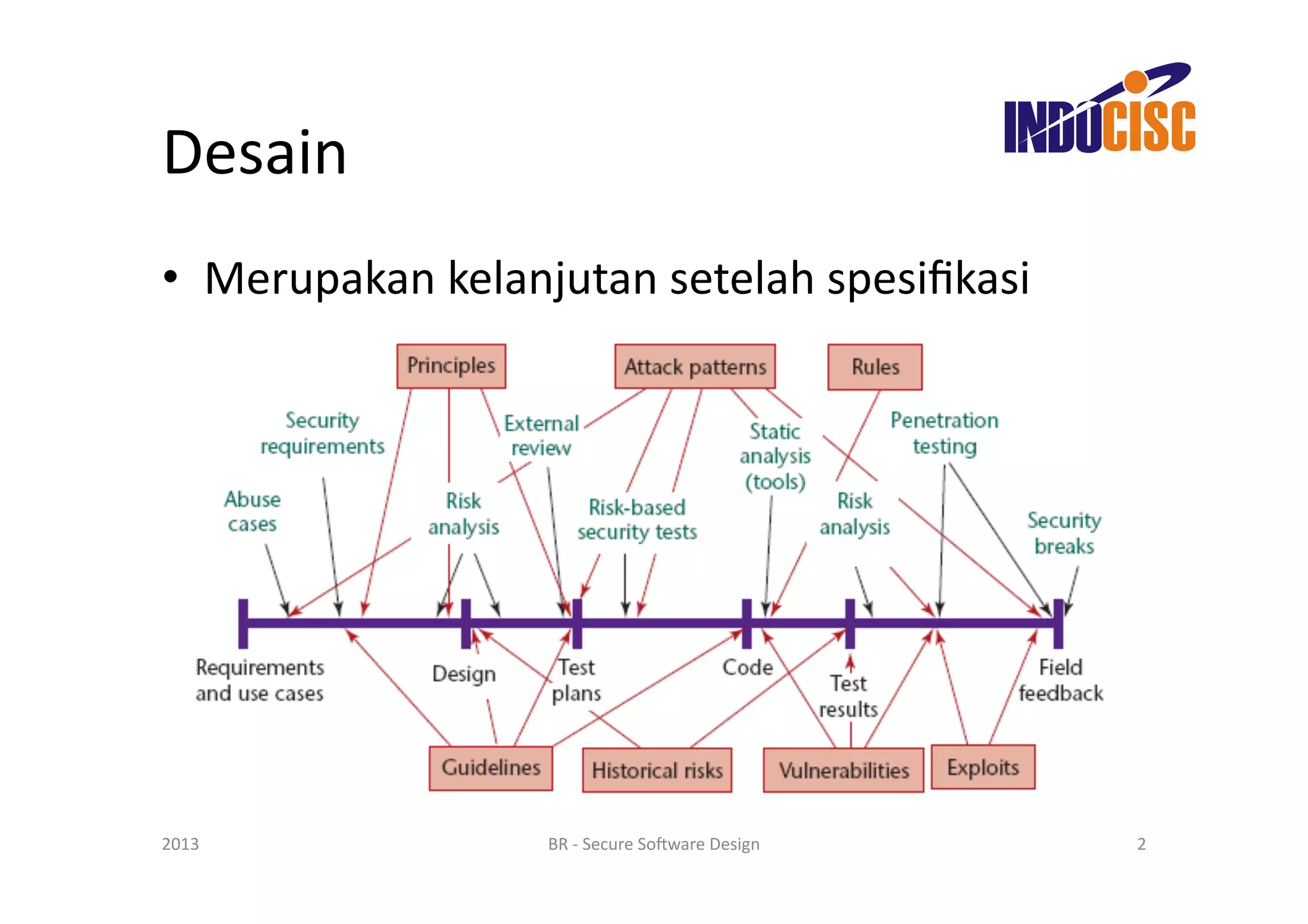

Dokumen ini membahas prinsip-prinsip desain perangkat lunak yang aman, termasuk pentingnya mengatasi kelemahan logika bisnis sejak fase desain dan mengimplementasikan berbagai kontrol keamanan. Selain itu, dijelaskan juga beberapa contoh implementasi keamanan dan prinsip desain seperti least privilege, fail secure, dan open design. Tujuan utama adalah untuk mencegah masalah keamanan yang lebih mahal untuk diperbaiki setelah perangkat lunak diimplementasikan.