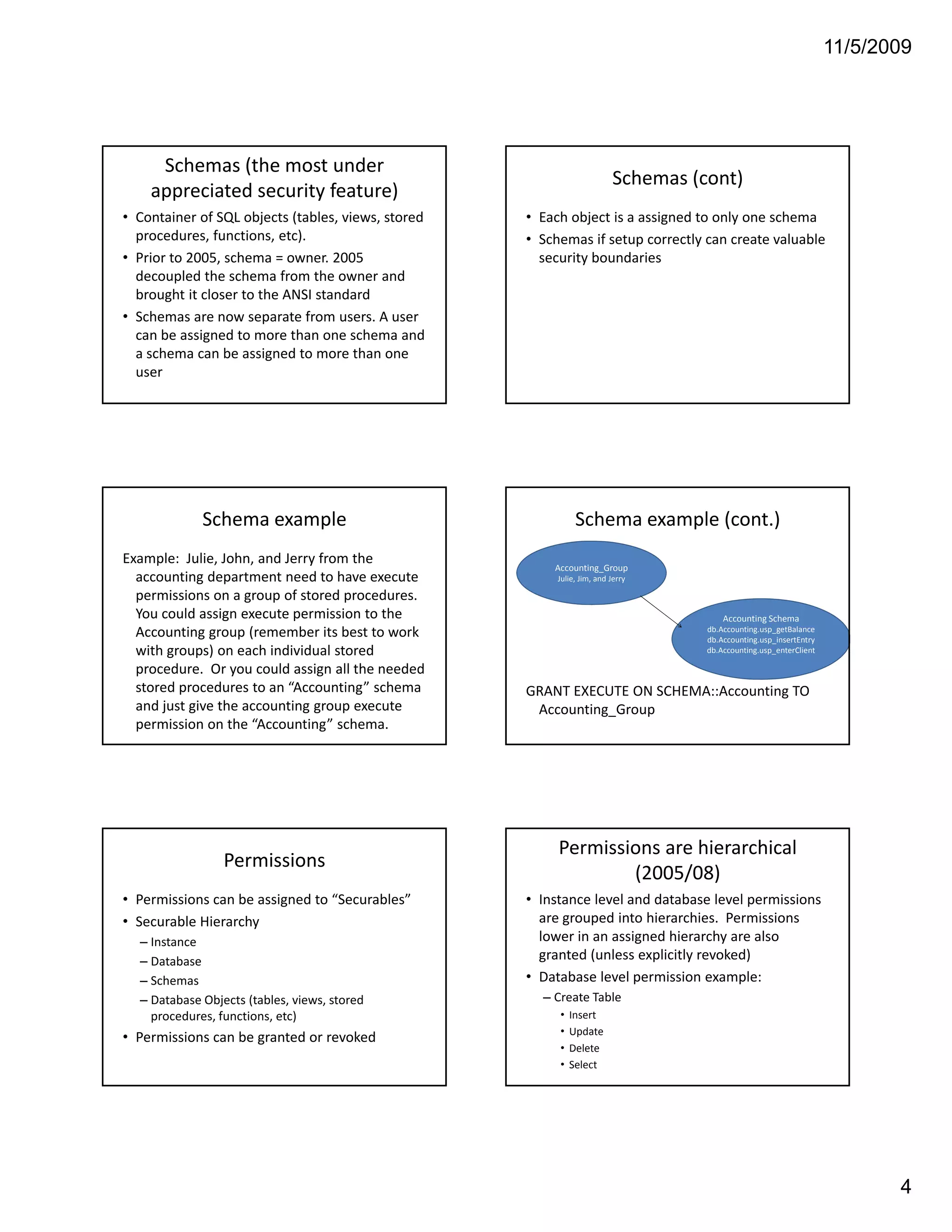

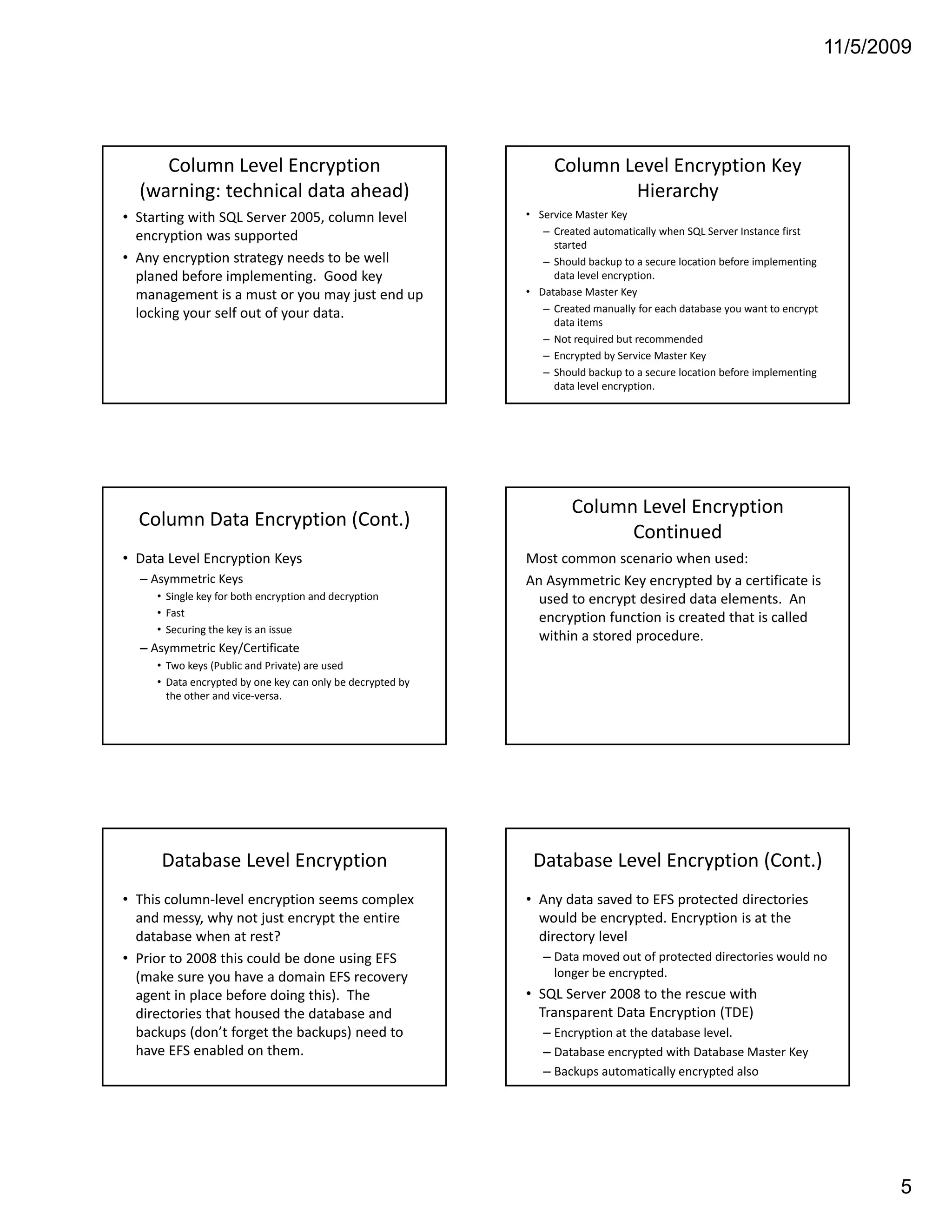

The document provides an overview of SQL Server security best practices. It recommends turning off unnecessary services, using Windows authentication over mixed mode if possible, securing the 'sa' account with a strong password, enabling auditing of failed logins, disabling unnecessary features like xp_cmdshell, and using schemas and stored procedures to implement the principle of least privilege for user access. It also discusses topics like encrypting data at the column level using keys and certificates. The goal is to harden SQL Server security without making it inaccessible to legitimate users and applications.